一鍵之差,錢包歸零:我與假「主編」的生死 5 秒

撰文:Daii

TL;DR(核心提示)

藍勾「CoinDesk 副主編」邀我錄播客→差點裝釣魚 App → 5 秒猶豫救回錢包。

真正的 0-Day 在人性:權威崇拜+時間壓力=無限可複用漏洞;全球 40%+ 加密損失靠劇本釣。

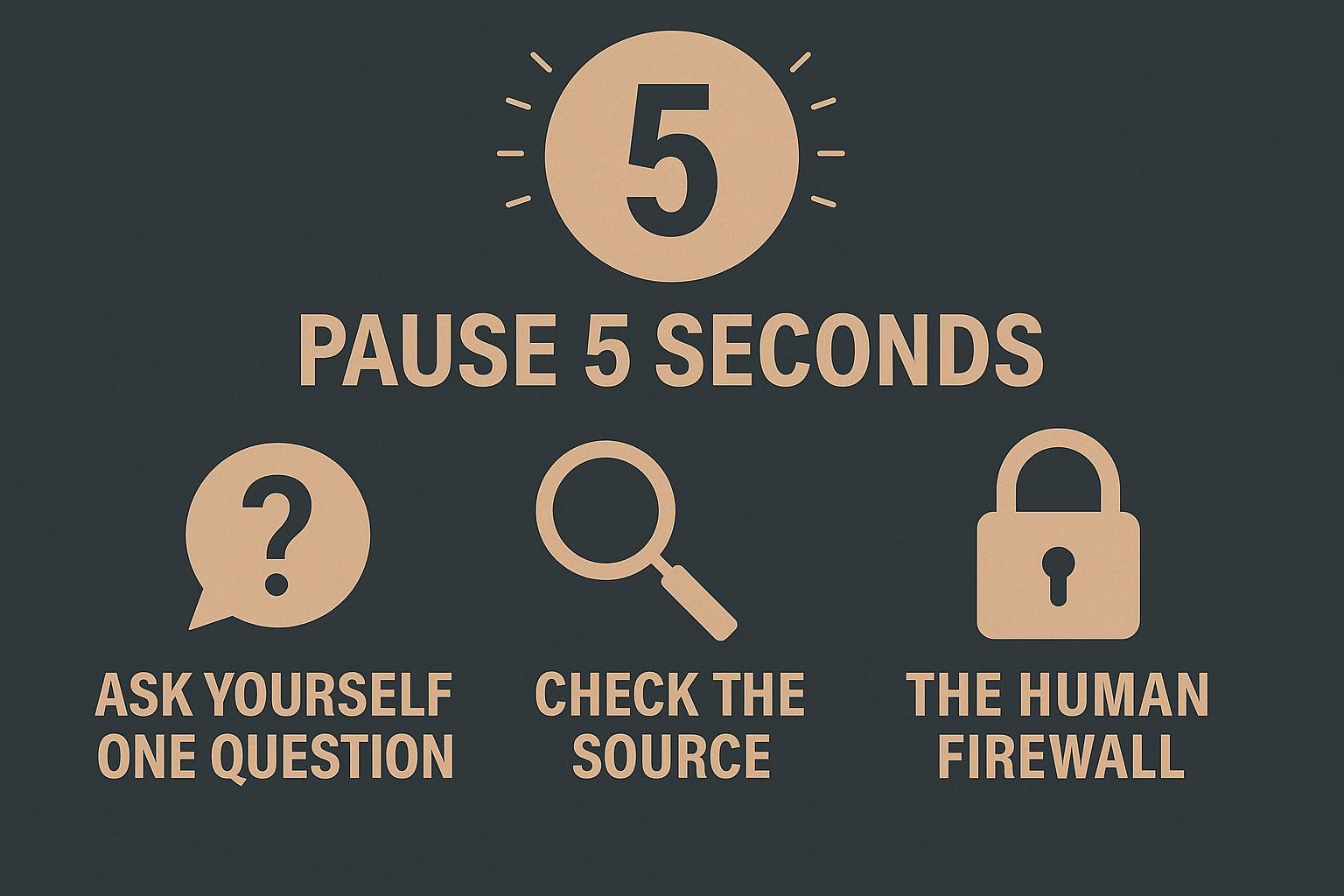

最小防線=「5-4-3-2-1」倒數:停 5 秒、提 1 個質疑、查 1 次來源——技術再厚也得靠這秒清醒。

本來今天要和大家講《去中心化三部曲》的第三部,但很抱歉,它要暫時推遲一下了。 因為這幾天,我遇到了一件差點改變命運的大事——

我差點被騙了,而且幾乎是在自己毫無察覺的情況下。

上個週五的凌晨,我像往常一樣打開電腦。 X(原 TWitter)提示我收到了一條私信通知。 點開一看,對方的身份一下子就吸引了我:

頭像正規,藍勾認證,ID 是:Dionysios MARkou,自稱 CoinDesk 的副主編。

在交談中,他告訴我:

我在 @CoinDesk 工作,現在我們想對 web3 社區的不同成員進行一系列關於亞洲加密社區的採訪。 如果您不介意的話,我們想邀請您作為我們的訪談嘉賓。

我們計劃錄製播客,並將其發佈在我們的網站、Spotify 和其他平台上。

本集將深入探討諸如比特幣 / 以太幣 / 索爾幣未來市場、MEME 市場、DeFi 和 web3 亞洲項目等話題

能否請您告知我們您是否有時間?

內容簡潔專業,格式也完全符合加密媒體圈常見的外聯邀請。 我心頭一動: CoinDesk? 行業老牌媒體啊,我太熟了。

我幾乎毫不猶豫就答應了。 能作為受訪嘉賓聊比特幣、以太坊、Web3 和 MEME 項目,不就是我做內容最理想的場景嗎?

我們約好了本週一( 5 月 12 日)晚上 10 點連線。

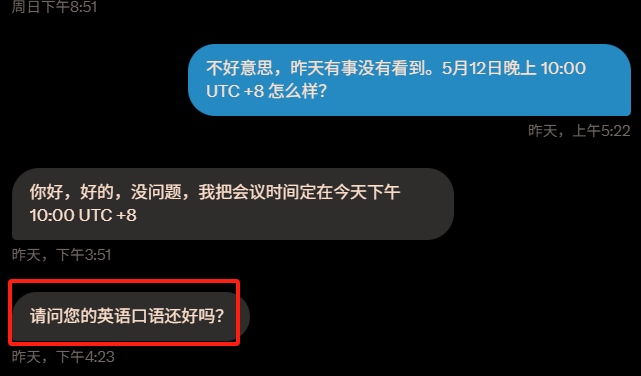

請注意上圖。 對方發來一句話:「請問您的英語口語還好嗎?」這句話,將成為我被騙的重要前提。

週一晚上 9:42,對方在 X 給我打招呼,準備開始視頻。

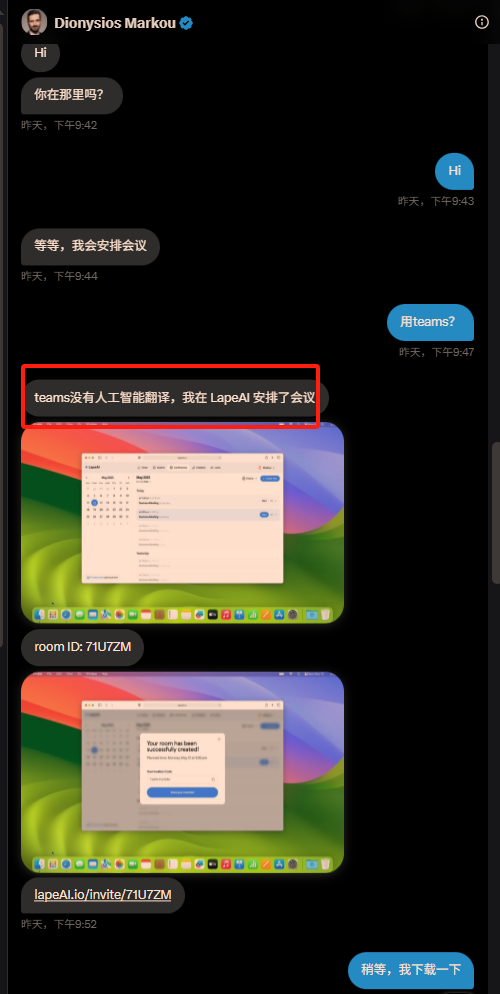

我提出用 Teams,對方以 teams 沒有人工智能翻譯為由,建議用 LAPEAI,這樣可以實現中英文對話無障礙,並且截圖告訴我已經準備好了,還發來了房間號和邀請鏈接,見上圖。

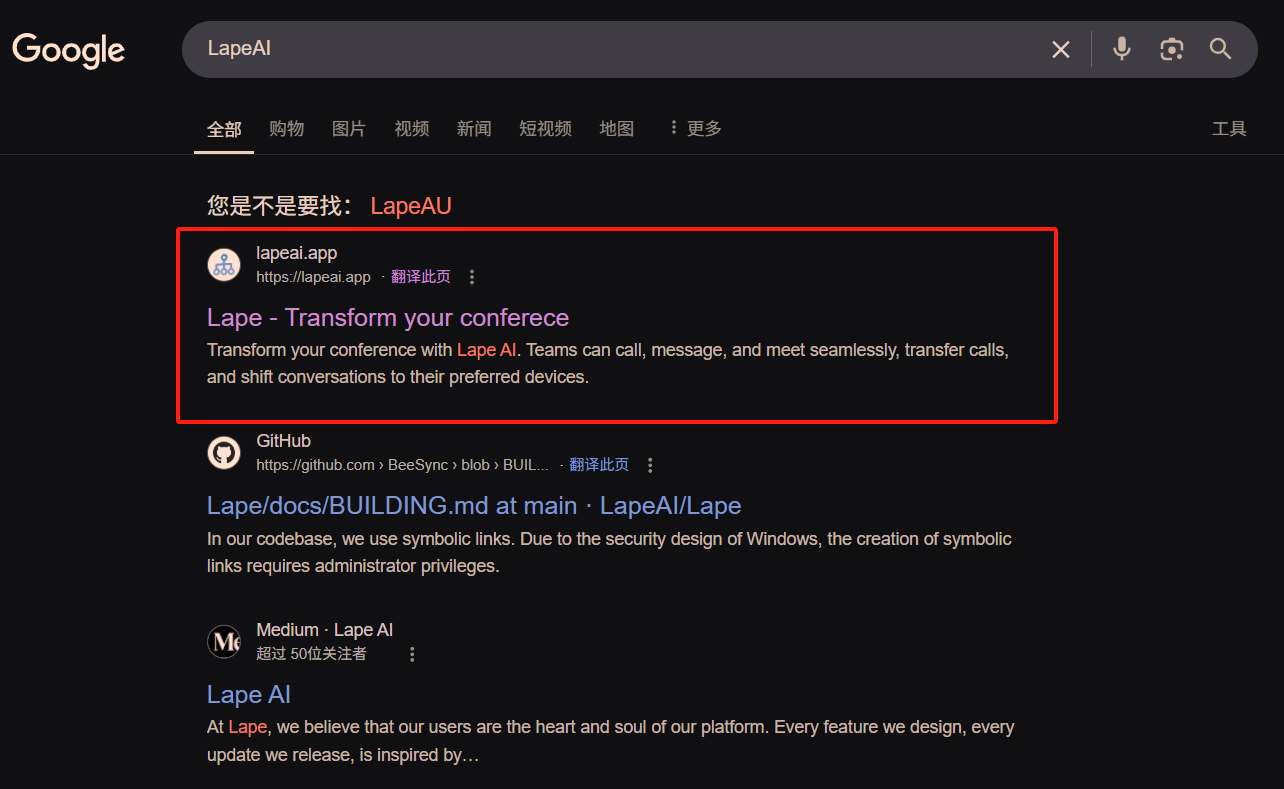

雖然我沒有用過 LaPEAI,但是對方的理由也很合理。 為了安全起見,我沒有點擊對方給的鏈接,而是直接去 Google 搜索 LapeAI 找到了下面這個網站。

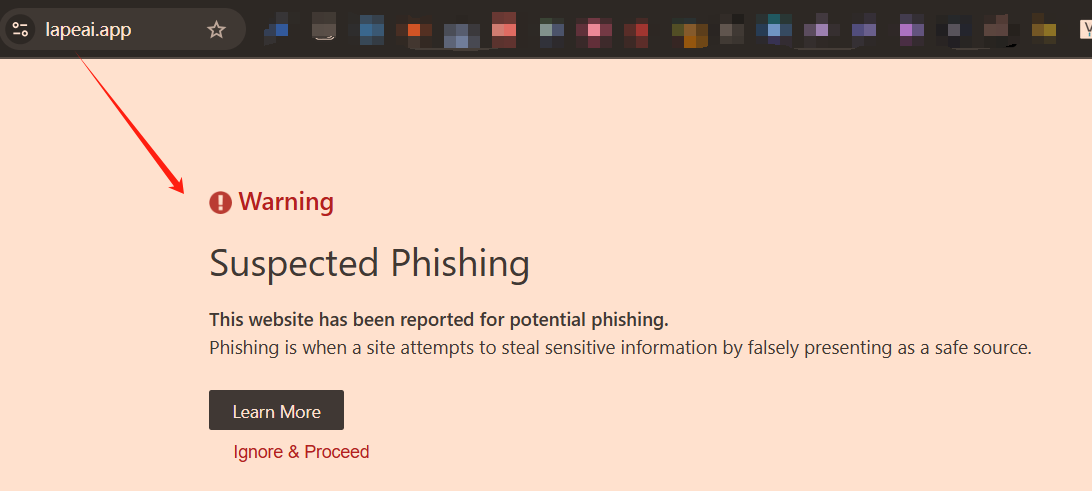

打開後嚇了我一跳,ChrOMe 瀏覽器直接報警,說這是釣魚網站。

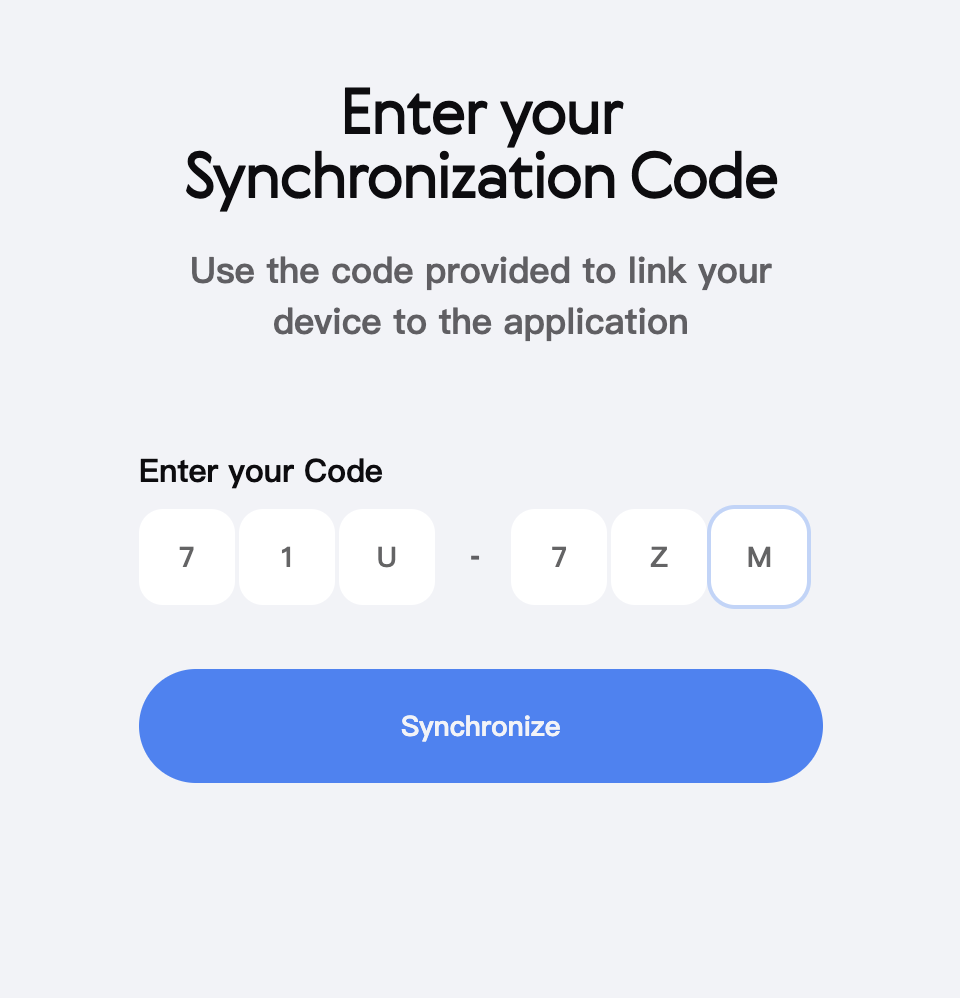

不過仔細看一下域名,對方給我的是 LapeAI.io,谷歌搜索出來的是 Lapeai.app,後綴名不一樣,是兩個不同的網站。 我就在地址欄直接輸入 Lapeai.io,果然沒有了報警,如下圖。

看起來一切正常,我就註冊了賬號,填入了對方的邀請碼。 注意,其實 LapeAI.app 與 LapeAI.io 本來就是同一個網站。 只是 .app 那個被發現了,又申請了新的 .io 的,你接著往下看就明白了。

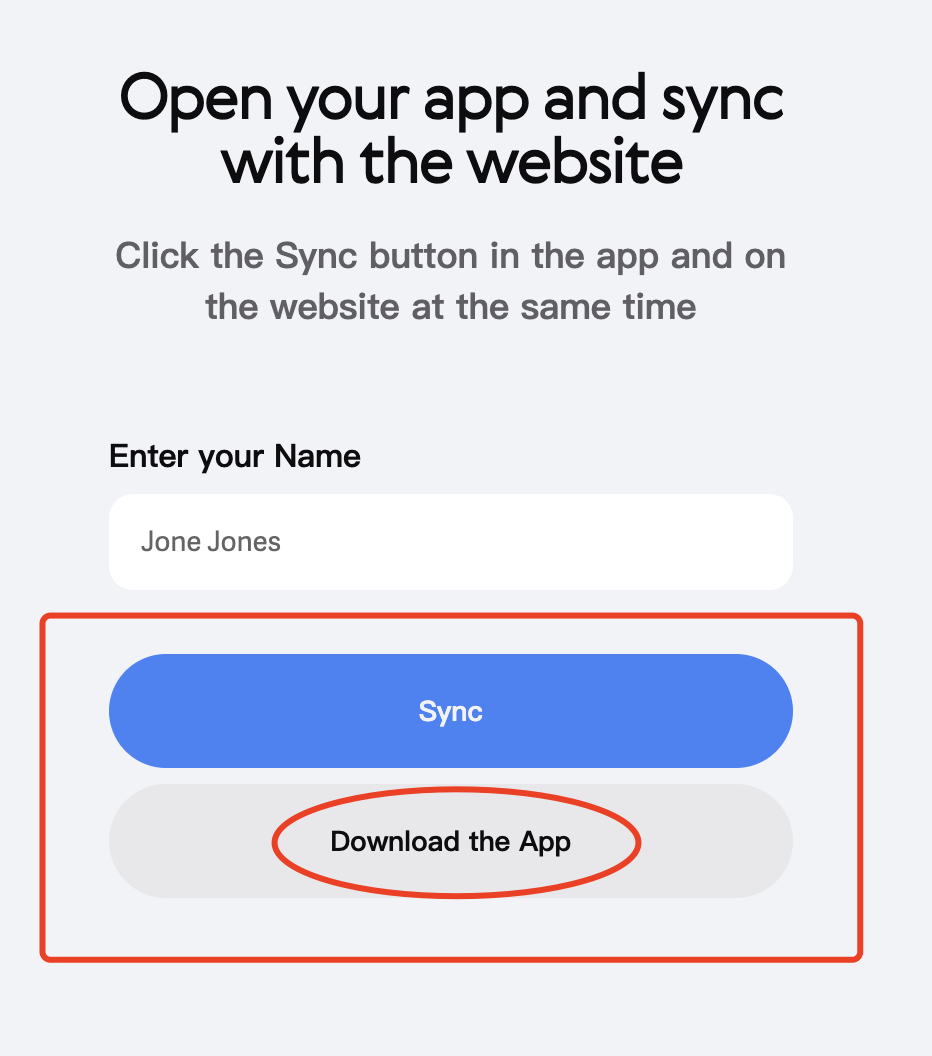

點擊上圖的 SynchRONize 按鈕後,出現的並不是對話窗口,而是下面的頁面。

注意上圖紅框裡面的內容,雖然對方沒有要我點擊下載 App。 但是,上面的文字已經明確說了,需要在網站和 App 同時點擊 Sync 按鈕。

為什麼要下載 App? 有網頁版不就可以了嗎?

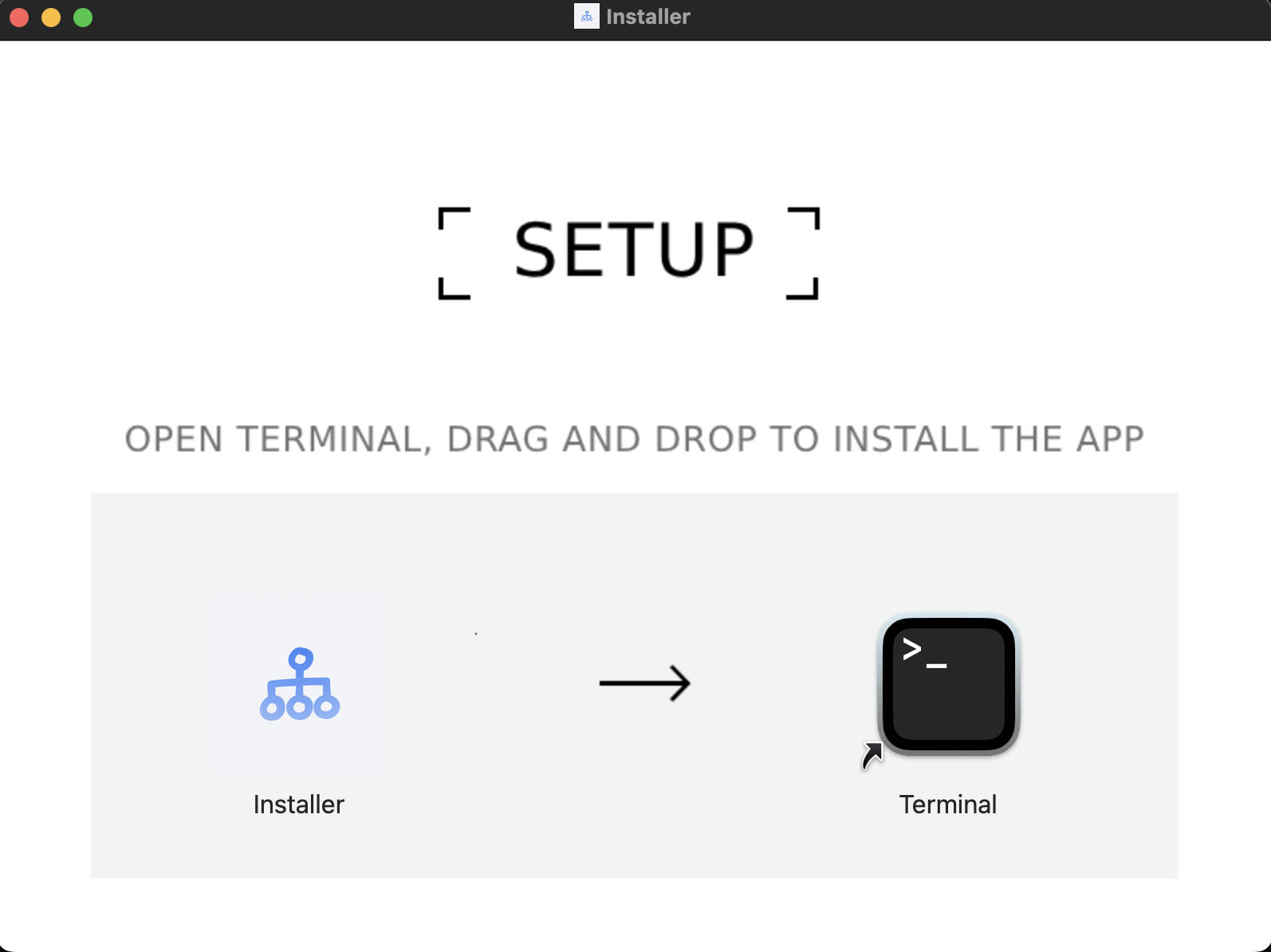

雖然我有點猶豫,但我還是下載了。 不過,就在進入下面這個安裝頁面的時候,我猶豫了。

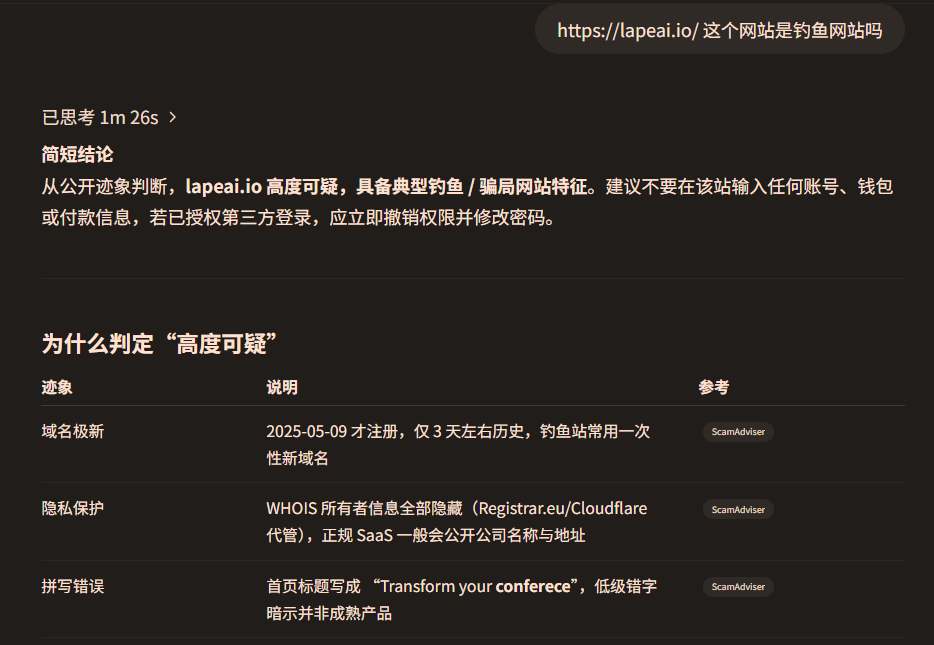

之所以猶豫,是因為,這個 App 不是直接安裝,而是要通過終端來運行,這是我以前沒有遇到過的。 於是,我就停了下來,想讓 ChatGPT o3 來幫我甄別一下。 結果不查不知道,一查嚇一跳,見下圖。

這一查才真正讓我意識到,自己剛才究竟離危險有多近。

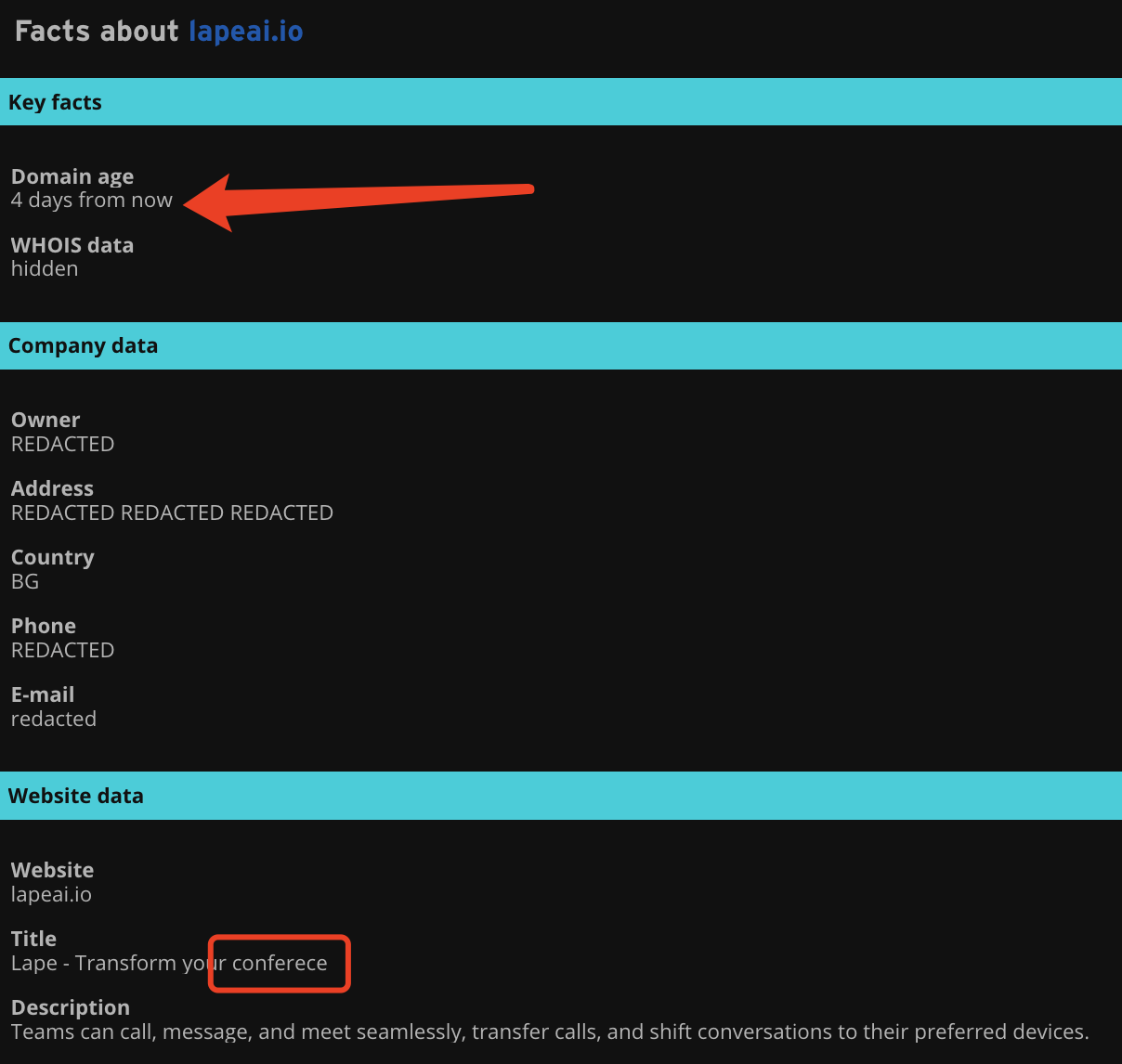

lapeAI.io 域名註冊時間是 2025 年 5 月 9 日,僅僅三天前;

這個域名的所有者信息是被隱藏的;

頁面的標題中甚至還出現了明顯的拼寫錯誤:「TransFORM your conferece」(正確應為 conference)。 注意,這個與已經被標記為釣魚網站的 LapeAI.app 的頁面標題是一樣的。

上面 3 點的任意一點,足以讓我停止安裝那個可疑的程序。

1. 我確認遇到騙子了

我意識到,這不是什麼 CoinDesk 的訪談邀約,這根本就是一次精心包裝的社會工程攻擊。

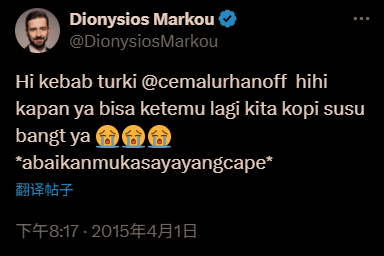

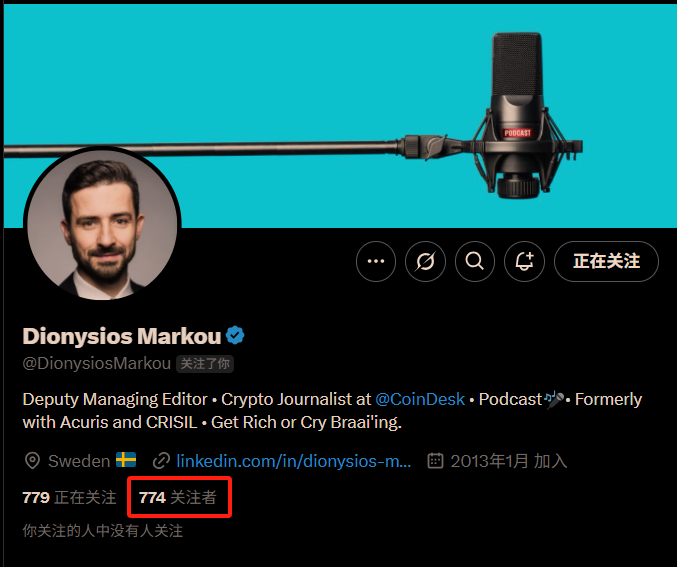

回頭再看那個 X(推特)賬號,雖然有藍色認證,但仔細觀察後發現,這個賬號早期竟然使用的是印尼語(見上圖),近期才突然改頭換面成了瑞典的加密媒體編輯身份。 而且,它的粉絲數也少得可疑,只有 774 人——與 CoinDesk 真實編輯動輒數万的粉絲規模根本不符。

我意識到,對方不是記者,而是騙子。 回想一下交流的過程,細思極恐。

從最初的私信回應、確認時間、註冊賬號,再到幾乎點擊運行安裝包,離被騙僅一步之遙。

對方知道我用中文,主動提到 AI 翻譯; 他知道我寫 Web3,特意強調這集播客聊比特幣、meme、亞洲項目; 他當然知道 CoinDesk 在這個圈子裡的影響力——用它作為釣餌。

我被量身定制地欺騙了。

我開始意識到,這不是一次「隨便撒網的詐騙」,這是一次精準的社會工程攻擊(Social Engineering Attack)。

它沒有用任何黑客技術,沒有寫一行代碼,也沒有發病毒鏈接。 它攻擊的是我的信任,我的職業身份感,我的「內容人期待被採訪的渴望」。

就在那一刻,我想到了一個詞——零日漏洞(0-day vulnerABility)。

2. 人性 0-Day:永不過期的漏洞,永遠在線的攻擊

你或許聽說過「0-Day 漏洞」這個術語——它在網絡安全領域中代表著最高級別的威脅。

「0-Day」原本是一個徹頭徹尾的技術詞。 它最早出現在 1980-1990 年代的地下 BBS:黑客們用「zero-day software」指代「距離正式發布過去 0 天、尚未公開、也沒人有補丁可打的全新程序」。

因為開發者還不知道漏洞存在,黑客就能在「第 0 天」利用它搶先入侵;後來,這個詞乾脆演化成「零日漏洞」本身,以及針對它的「零日攻擊」。 0-day 的常用搭配是:

零日漏洞(0-day vulnerability):供應商完全不知情、尚無補丁。

零日利用(0-day exploit):針對該漏洞編寫的攻擊代碼。

零日攻擊(0-day attack):利用該漏洞實施的入侵行動。

因為沒有補丁、沒有規則可攔截,零日攻擊一直被視作「最高級威脅」。

但你可能從未想過,人類自身,也存在「0-Day 漏洞」。

它不藏在服務器的某段代碼裡,而是深埋在人類幾千年演化出的本能反應中。 你以為你是在上網、工作、獲取資訊,其實你早已暴露在無數默認開啟的心理漏洞之下。

比如:

你是不是一看到藍勾賬號,就默認它是「官方」?

是不是一聽說「名額有限」「活動即將結束」,就立刻緊張?

是不是一遇到「賬號異常登錄」「資產被凍結」,就忍不住點開查看?

這不是愚蠢,也不是疏忽,而是人類進化出的求生機制。 更準確地說,這是被騙子和黑客反複驗證、千錘百煉之後,被武器化的人性 0-Day。

2.1 什麼是人性 0-Day?

我們可以這樣來理解這個概念:

人性 0-Day,指的是那些可以被社會工程攻擊反複利用、卻無法被技術手段徹底修復的人類心理漏洞。

技術層面的 0-Day 漏洞,只要打一次補丁,就可能封堵。 但人性的 0-Day,卻幾乎無法根治。 它寫在我們對安全感的渴望裡,寫在我們對權威的天然信任中,寫在我們對「佔便宜」「不落人後」的本能衝動裡。

它不需要復雜的技術或代碼,只需要一句話術,一個熟悉的圖標,一封「看起來像真的」的郵件。 它不需要攻入你的設備,它只需要繞過你的大腦——準確地說,是繞過你思考的時間。

而且,它沒有「更新」機制,也沒有殺毒軟件能攔住。 每一個在線的人,都默認暴露在攻擊範圍之內。

2.2 人性 0-Day 的三個特性

之所以說「人性 0-Day」可怕,是因為它具備三大超越技術漏洞的核心特性。

首先,它跨越時代。 這些心理反應機制幾乎寫進了人類的進化基因。 在茹毛飲血的時代,我們的恐懼(比如看到火、蛇)本能反應是生存必需;對族群中的「首領」表現出絕對服從,是群體凝聚力的基礎。 幾千年過去了,這些機制依然保留在你我的決策迴路中。

其次,它跨越文化。 你是哪國人、上過什麼學、有沒有技術背景都不重要。 朝鮮著名的 Lazarus 黑客組織,就能用英語釣到 Bybit 員工、用韓語欺騙脫北者、用中文忽悠 TELegram 上的加密 KOL。 語言可以翻譯,人性無需翻譯。

最後,它可以批量復用。 你可能還在想,自己是不是「被盯上了」。 其實攻擊者早就不需要「盯」任何人。 一個劇本、一段話術,複製粘貼就能發給上萬人。 在柬埔寨和緬北的詐騙園區,詐騙分子接受完 8 小時的「話術培訓」後就能「上崗」,每月「產值」數百萬美元——幾乎沒有任何成本,成功率卻遠超傳統釣魚郵件。

這不是漏洞,這是產業。

2.3 你的大腦,正在跑一個默認開放的「社會接口」

如果我們把人腦比作一個操作系統,那麼人類的很多思維反應,其實就是一套始終運行的 API——心理接口函數。

這些 APi 沒有代碼,也無法關閉。 你只要是人,就默認開放。 比如:

發一個藍勾賬號的私信,就能觸發你對「權威」的信任機制;

用「你的賬號可能存在異常操作」做開場,就能引爆你對資產風險的恐懼反應;

加一句「已有 30 萬人參加」,你就覺得「我不能錯過」;

再告訴你「限時處理,僅剩 20 分鐘」,你的理性判斷就被壓縮到最低。

整個過程中,他們不需要按住你,不需要嚇你,甚至不需要撒謊。 他們只要說出一套足夠符合你預期的劇本,就能讓你自己點進鏈接、自己註冊平台、自己下載 App——就像我在被騙經歷中走的每一步,全是自願,全是主動。

所以,真正可怕的是:

你以為你在「操作軟件」,但其實你才是那個被「程序」調用的對象。

這不再是某個騙子在「釣魚」,這是一整條劇本工廠、客服系統、洗錢流程組成的釣魚即服務網絡(Phishing-as-a-Service)。

這類攻擊沒有「可修復」的漏洞,只有「永遠可利用」的人性。

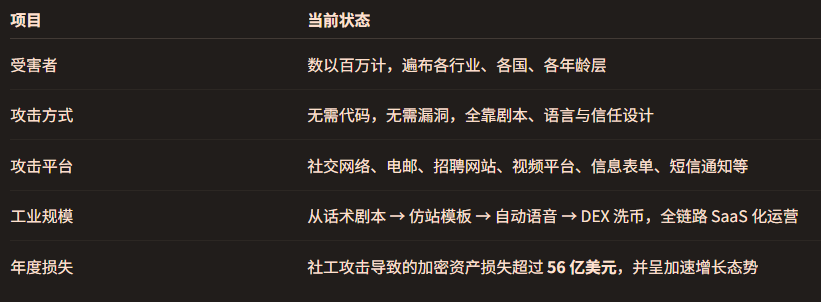

3. 這不是你一個人的危機,而是一場全球範圍的認知戰爭

理解了「人性 0-Day」的概念之後,我深刻意識到我不是孤例,也不是特例。

我只是這場被精準瞄準的全球心理攻擊中的一枚棋子——就像數百萬普通人一樣,正在被同一套「社會工程劇本」批量操控。

黑客的武器早就不是鍵盤和代碼,而是「情境設計、權威偽裝和信任劇本」;而整個攻擊生態,也早已從「個體作案」演變成了「內容工廠 + 劇本流水線」的工業化模式。

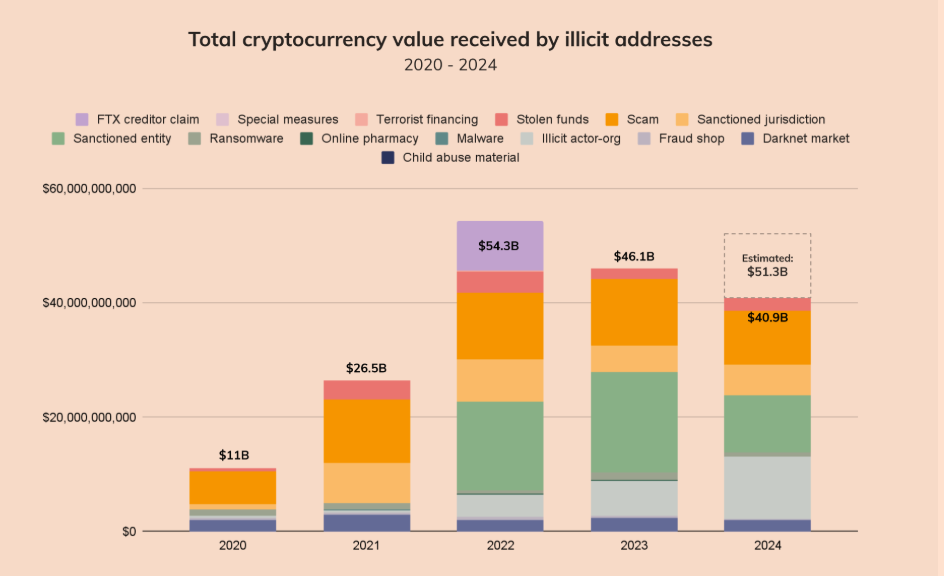

3.1 加密資產的「黑洞」:43% 的損失不是被黑,而是被騙

根據 Chainalysis 發布的《Crypto Crime Report 2025》:2024 年全球因加密資產被盜導致的直接損失高達 22 億美元,私鑰洩露(通常由釣魚、社工等觸發)佔比 43.8%,約 9.6 億美元。

這意味著,每 5 美元中,就有近 2 美元不是因為技術漏洞、攻擊腳本,而是因為人性被精準操控,用戶主動「交出了鑰匙」。

這些攻擊不入侵錢包、不破解合約、不劫持節點。 它們只需要發一封郵件、一條私信、一個假身份、一段「量身定制的誘導話術」。

損失,往往就發生在點開鏈接、輸入助記詞的那一刻。

這不是系統崩潰,而是我們每個人,在「默認信任」的認知模式下,一次次親手開啟了後門。

3.2 黑客劇本工廠:Lazarus Group 的 13 億美元認知掠奪

如果你以為這些攻擊只是零星散發、不成系統,那你需要認識一下全球「最專業」的社會工程團隊——Lazarus Group,來自朝鮮,國家級支持,全球行動。

根據多家安全公司追踪數據:

2024 年,Lazarus 發起了超過 20 起主要社工攻擊事件;

攻擊對象包括:Bybit、Stake.com、Atomic Wallet 等主流加密平台;

作案方式包括:假招聘(簡歷 + 面試軟件)、供應商偽裝、合作郵件、播客邀約等;

年度盜取資產超過 13.4 億美元,佔全球加密攻擊總額的近 61%。

更驚人的是,這些攻擊幾乎沒有利用任何系統級漏洞,完全靠「劇本 + 包裝 + 心理釣魚」。

你不是他們的技術目標,而是他們的認知接口。

他們研究你的語言、習慣、身份信息;他們模仿你熟悉的公司、朋友、平台;他們不是黑客,更像一支心理操控內容團隊。

3.3 黑客不是攻擊錢包,而是接管了你大腦的「信任系統」

我們來還原整個局勢的本質圖景:

這一切,最終都不是系統層面的災難,而是用戶層面的默認信任崩潰。

攻擊者沒有破解你的錢包密碼,但他們突破了你認知系統裡的那幾秒鐘猶豫。

不是病毒把你幹掉的,而是你自己,在一個包裝得體的劇本里,一步步走向了錯誤的「確認」按鈕。

也許你會想:「我不是交易所員工、不是 KOL、錢包裡也沒幾枚幣,應該不會有人盯我吧?」

但現實是:

攻擊早已不是「專門為你設計」,而是「只要你符合模板,就有劇本精準砸過來」。

你公開發過地址? 他們就來「推薦工具」;

你投過簡歷? 他們就來「發麵試鏈接」;

你寫過文章? 他們就來「邀請合作」;

你在群裡說錢包出錯? 他們立刻來「協助修復」。

他們不是看你有沒有錢,而是看你是否進入劇本觸發條件。

你不是特例,你只是剛好「觸發了自動投放系統」。

你不是天真,你只是還沒有意識到:人性,才是這個時代最核心的戰場。

接下來,我將拆開這場戰爭中最核心的戰術武器——攻擊劇本本身。 你將看到,它們是如何被分步驟打磨,每一招都對准你內心深處的「默認操作系統」。

4. 劇本化的攻擊:一步步調用你的「人性 API」

99% 的社會工程攻擊,不是你不小心點錯了,而是你一步步「被引導著點對了」。

這聽起來像天方夜譚,但事實是——

在你以為「只是回復一條消息」、「只是註冊一個平台」的過程中,你其實早已落入了對方精心編排的心理劇本。 每一步都不是暴力控制,而是巧妙設計,讓你心甘情願地走向被攻擊的終點。

4.1 攻擊流程,是一條認知操控鏈

別再以為「被騙」是因為你點了某個鏈接、下了某個 App。 真正的社會工程攻擊,從來不是一個動作的問題,而是一個心理流程的問題。

每一次點擊、每一次輸入、每一次確認,其實都是對方在調用你大腦裡早已寫好的「行為快捷方式」。

我們來還原一下黑客最常見的五步攻擊劇本:

【第一步】情境設定(Context Priming)黑客首先設計一個你「願意相信」的場景。

你是媒體人? 他們就自稱是 CoinDesk 編輯來邀請你訪談;

你在企業工作? 他們說你被選中參與「高級測試」;

你是 Web3 開發者? 他們扮成項目方合作邀約;

你是普通用戶? 他們用「賬號異常」或「交易凍結」嚇你。

這些場景並不生硬,而是與你的身份、角色和日常需求高度貼合。 讓你自然代入,不假思索。 這是鉤子,也是錨點。

▶ 我曾經深入分析過的記者被騙案就是經典案例。 他只是在推特上求助 Ledger 客服,結果那條「合情合理」的留言,成了黑客精準投放的入口。

有了入口,還得塑造信任。

攻擊者會使用你熟悉的視覺符號——藍勾認證、品牌 Logo、官方語氣。

他們甚至會克隆官網域名(比如把 coindesk.com 替換成 coindesk.press),加上真實到位的播客話題、截圖或樣本,讓整個劇情看起來「就像真的」。

▶ 我的案例中,對方在簡介裡寫了 CoinDesk 職位,話題涵蓋 Web3、MEME 和亞洲市場——完美擊中我作為內容創作者的心理靶心。

這一招,正是為了激活你心中的那條「trust_authority()」函數——你以為你在判斷信息,其實你只是在默認信任權威。

【第三步】時間壓力(Scarcity & Urgency)在你還沒完全冷靜下來之前,對方會立刻加速節奏。

「會議馬上開始了」

「鏈接即將過期」

「24 小時內未處理將凍結賬戶」

——這類措辭的目的只有一個:讓你來不及查證,只能照做。

▶ Lazarus 黑進 Bybit 的那個經典案件中,他們故意選在員工下班前,通過 LINKedIn 發出「面試資料」,製造「趕時間 + 高誘惑」雙重心理壓力,精準命中對方的薄弱時刻。

【第四步】操作指令(Action Step)這一步至關重要。 黑客不會一次性索取全部權限,而是引導你逐步完成每一個關鍵動作:

點擊鏈接 → 註冊賬號 → 安裝客戶端 → 授權訪問 → 輸入助記詞。

每一步都看似「正常操作」,但這本身就是劇本的節奏設計。

▶ 我的經歷中,對方沒有直接發壓縮包,而是通過「邀請碼註冊 + 同步安裝」的方式,把警惕分散到多個環節,讓你在每一步都產生「應該沒問題」的錯覺。

【第五步】關鍵授權(Extraction)當你意識到出事的時候,往往已經晚了。

這一階段,攻擊者要么誘導你輸入助記詞、私鑰,要么通過軟件後門靜默獲取你的 session、cookies 或錢包緩存文件。

操作一旦完成,他們會立刻轉走資產,並在最短時間內完成混幣、提取和洗淨流程。

▶ Bybit 的 15 億美元被盜案,就是在很短的時間內完成了權限獲取、轉賬拆分和混幣全流程,幾乎不給任何追回機會。

4.2 為什麼這套流程幾乎不會失敗?

關鍵就在於:它不是打敗了你的技術系統,而是讓你主動「下線」了自己的防禦系統。

從第一步「你是誰」,到第二步「你信誰」,再到第三步「你來不及思考」,到最後的「你自己按下了執行鍵」——這套流程並不暴力,卻層層精準,每一步都對準了你心理中的一個「自動反應器」。

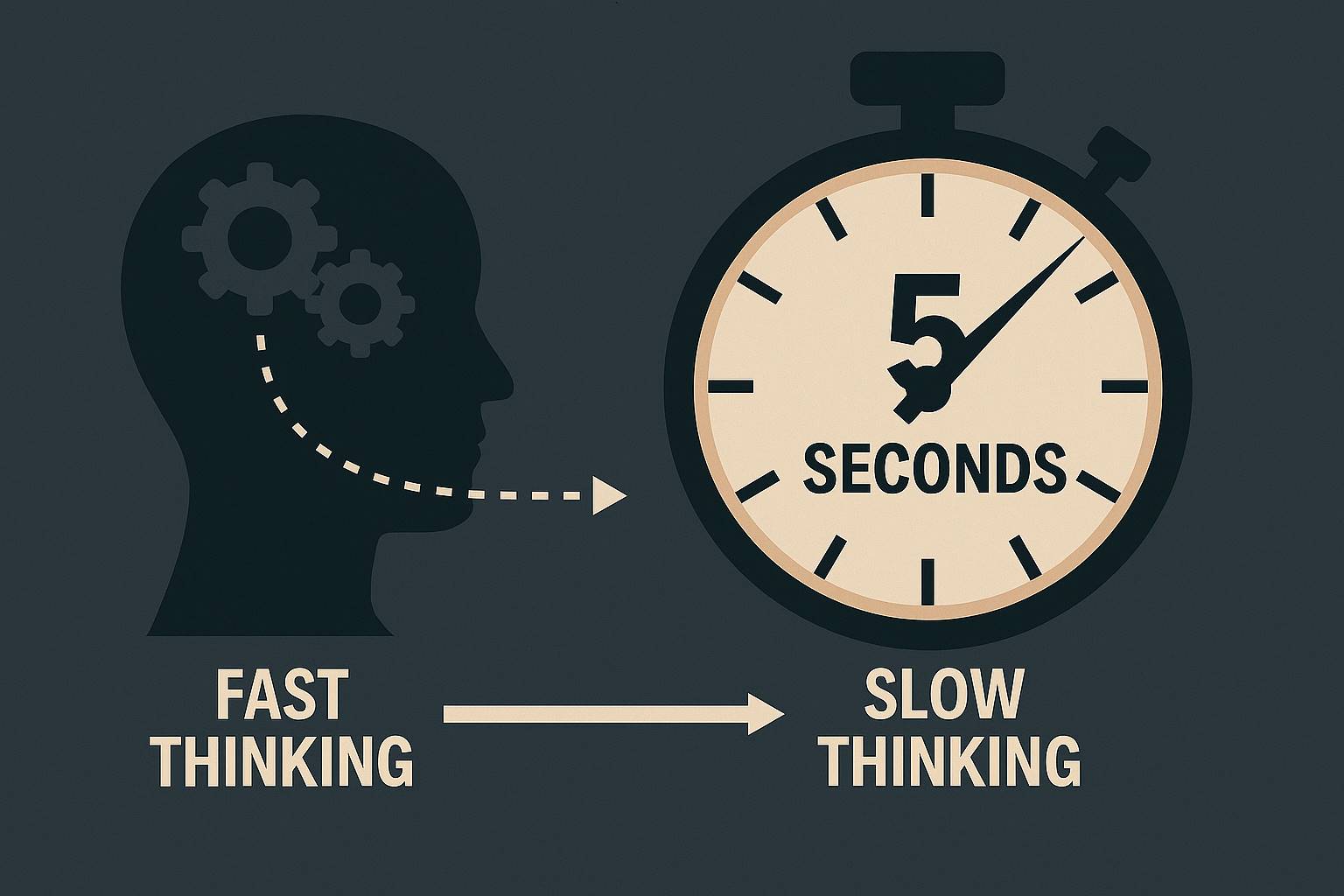

心理學上,這種狀態叫做 Fast Thinking——快速思考。 它指的是當人處於焦慮、興奮或緊迫中時,大腦會跳過邏輯分析,直接用情緒和經驗作出決策。 要想了解這背後的原理和機制,推薦真看一下《思考,快與慢》這本書。

而黑客最擅長的,就是構造一種環境,讓你整個人處於快思考(Fast Thinking)模式之下。

所以要記住這句最關鍵的話:

社會工程攻擊,不是突破你的防線,而是一步步邀請你「主動開門」。

它沒有攻破你的區塊鏈加密算法,卻完美繞過了最關鍵的「用戶層防火牆」——你自己。

那麼,如果「人性 0-Day」無法被技術修復,是否還能有一種習慣,一條鐵律,讓你在劇本觸發前按下暫停鍵?

答案是:有。

它被稱為「5 秒鐘鐵律」。

5. 5 秒鐘鐵律:破解人性 0-Day 的最小行動方案

到這裡我們已經看得很清楚了:

社會工程攻擊的目標,從來不是你的錢包,也不是你的手機——它的真正目標,是你的大腦反應系統。

它不是一錘子砸穿防線的暴力攻擊,而是一場溫水煮青蛙的認知操控遊戲:一條私信、一個鏈接、一句看似專業的對話,引導你一步步「自願」走進陷阱。

那麼,如果攻擊者是在「調你程序」,你該怎麼打斷這個自動流程?

答案其實很簡單,只需要做一件事:

只要有人要求你輸入助記詞、點擊鏈接、下載軟件、或自稱權威身份時——你就強制停下,數 5 秒鐘。

這條規則聽起來微不足道,但執行下去,它就是:

最小成本、最高收益的「人性補丁」。

5.1 技術防線再厚,也擋不住你手快

你也許會問:「我不是小白,也用了冷錢包、多重簽名、雙因認證,為什麼還需要什麼『5 秒鐘鐵律』?」

的確,今天的 Web3 世界已經搭建出一整套層層遞進的安全技術棧:

用 Passkey 登陸賬戶;

用 Ledger 或 Trezor 離線簽名交易;

用 Chrome 沙箱 打開可疑鏈接;

用 macOS Gatekeeper 校驗每一個安裝包;

用 SIEM 系統 監控設備連接行為。

這些工具很強,但最大的問題是:你常常來不及用。

你在下載那個 App 時,有檢查簽名嗎?

你在輸入助記詞之前,有比對域名拼寫嗎?

點開「系統異常,請修復」的私信時,有想到先查一下賬號歷史嗎?

多數人不是沒能力防禦,而是壓根沒來得及啟動防禦。

所以,我們才需要「5 秒鐘鐵律」,它不是反技術,而是為技術爭取時間。

它不替你上陣殺敵,但能在你「手快點下去」前,把你叫回來。

讓你想一秒:「這個鏈接靠譜嗎?」

查一眼:「這是誰發的?」

停一停:「我為啥要急著點?」

這短短 5 秒,是你認知系統上線的時間,也是你所有技術防線得以生效的前提。

5.2 「5 秒鐘鐵律」背後的行為科學邏輯

為什麼偏偏是 5 秒,而不是 3 秒、10 秒?

這源自行為學作家 Mel Robbins 在《The 5 Second Rule》一書與 TEDx 演講中提出的實驗證據與神經科學解釋。

Robbins 發現:

當你在產生行動衝動的頭 5 秒內倒數 5-4-3-2-1 並立刻邁出第一步時,大腦的前額葉皮質會被強行激活,從而「搶占」情緒腦的拖延與逃避迴路,讓理性思考暫時接管決策。

倒計時本質上是一種 metacognition(「元認知啟動器」):

中斷慣性——數秒的倒計時相當於給大腦按下「暫停鍵」,打斷自動化的拖延或衝動行為;

啟動理性——倒數迫使你聚焦當下,前額葉皮質被喚醒,使你進入「慢思考」模式;

觸發微行動——一旦倒數結束即刻移動或說出口,大腦會把這一步視作既定事實,後續行動阻力驟降。

心理學實驗表明,僅靠這一簡單技巧,受試者在自我控制、拖延克服及社交焦慮場景的成功率顯著提升;Robbins 自身與數百万讀者的案例亦反複印證了這一點。

5 秒鐘的倒計時,不是讓你等,而是讓你的理性「插隊」。

在社工騙局中,這 5 秒足以讓你從「自動點開」切換為「質疑與核實」,從而瓦解對方劇本的時間壓迫。

因此,「5 秒鐘鐵律」並非玄學,而是一種被神經科學與元認知研究支持的「認知急剎車」。

它成本近乎為零,卻能在最關鍵的行為入口,把所有後續技術手段(雙因認證、冷錢包、瀏覽器沙箱……)真正拉上前台。

5.3 高危場景:這 3 種情況一律停下,別猶豫

我歸納了 80% 以上社會工程攻擊發生的情境,如果你在現實中遇到以下三種情況,請立即執行 5 秒鐘鐵律:

場景一:「你錢包有問題,我來幫你修」

你在社交平台上求助,幾分鐘後,一個自稱「官方客服」的藍勾賬號私信你,並貼心附上「修復鏈接」或「同步工具」。

停下:不要回复、不要點開。

想一下:這個賬號有什麼歷史記錄? 頭像是不是換過?

查一查:去官網查客服渠道,或 Google 這個域名。

很多騙局就是從這一條「及時幫助」開始的。 你以為對方雪中送炭,其實是預設劇本。

場景二:「恭喜你被選中內測 / 面試 / 訪談」

你收到一封格式完整的邀請郵件,對方看起來是行業大廠,語氣正式,還附了 PDF 或軟件下載鏈接。

停下:別著急點文件,先查查發件人域名。

想一下:Coinbase 真會用 zip 附件? CoinDesk 為啥非得用 LapeAI?

看一眼:這個網站什麼時候註冊的? 是不是拼寫錯了字母?

▶ 我的案例就是典型的這個劇本。 對方用的不是劣質詐騙,而是精緻偽裝。 他不是來騙你一頓飯錢,他是來接管你的錢包。

場景三:「你的賬號異常登錄,請驗證身份」

這類騙局最為常見,一封標題聳動的「警告郵件」或短信,附上一個緊急鏈接,語氣中還帶著「如果不處理,將被凍結」的壓迫感。

停下:不要點短信鏈接,直接打開官網登錄驗證。

想一下:官方通知會這麼急? 語氣像不像模板?

查一查:發件人郵箱結尾是 google.com 還是 g00gle.co?

這類場景擊中的是你的恐懼與責任感,一旦你點擊,後果立現。

5.4 為什麼這條鐵律適合所有人?

你不需要是黑客獵人,不需要學會冷簽名、冷錢包,也不需要安裝一堆攔截器和插件。 你只需要:

倒計時 5 秒

問自己一個問題

查一下來源(Google / 域名 / 推文記錄)

這,就是你給「人性 0-Day」打上的「行為補丁」。

這條鐵律沒有門檻,沒有成本,也不依賴技術更新。 它唯一依賴的是——你在關鍵節點,願不願意停下來,思考一下。

這,就是破解劇本攻擊最簡單、最實用、最通用的「人性防火牆」。

結語:謹慎 5 秒,自由一生

起初,我只想記錄一次「差點被騙」的經歷。

看到被複製的詐騙網站、同樣拼錯的網頁標題、剛註冊三天的釣魚域名……我才意識到:

這不是一場個體誤判,而是一整條劇本流水線,正在全球批量收割信任。

它不靠技術攻擊,而靠你「點下去」的那一秒猶豫。

你以為冷錢包無敵,結果親手交出了助記詞; 你以為藍勾可信,結果那隻是 8 美元的偽裝; 你以為你不重要,結果你正好撞進了他們寫好的劇本里。

社會工程攻擊不是攻破系統,而是一步步劫持你的認知。

你不需要掌握冷簽名,不需要研究地址授權,只需要一個小習慣:

在關鍵時刻,強制自己停下 5 秒。

去看看這個賬號、這個鏈接、這個理由,到底值不值得你信。

這 5 秒不是慢,而是清醒;不是多疑,而是尊嚴。

當認知成為戰場,你的每一次點擊,都是一場投票。

謹慎 5 秒,自由一生。

願你不是下一個受害者,也願你把這句話轉發給下一個,可能還來不及猶豫的人。