Храните сид-фразу или данные кошелька в виде фото на телефоне? Этот троян может быть нацелен на вас

Новый штамм мобильного шпионского ПО, названный SparkKitty, проник в App Store и Google Play, маскируясь под крипто-приложения и модифицированные приложения, чтобы незаметно извлекать изображения сид-фраз и учетных данных кошельков.

Этот вредоносный код является преемником SparkCat, кампании, впервые обнаруженной в начале 2025 года, которая использовала поддельные модули поддержки для доступа к галерее пользователей и кражи конфиденциальных скриншотов.

SparkKitty развивает эту стратегию дальше, заявили исследователи "Лаборатории Касперского" в публикации в понедельник.

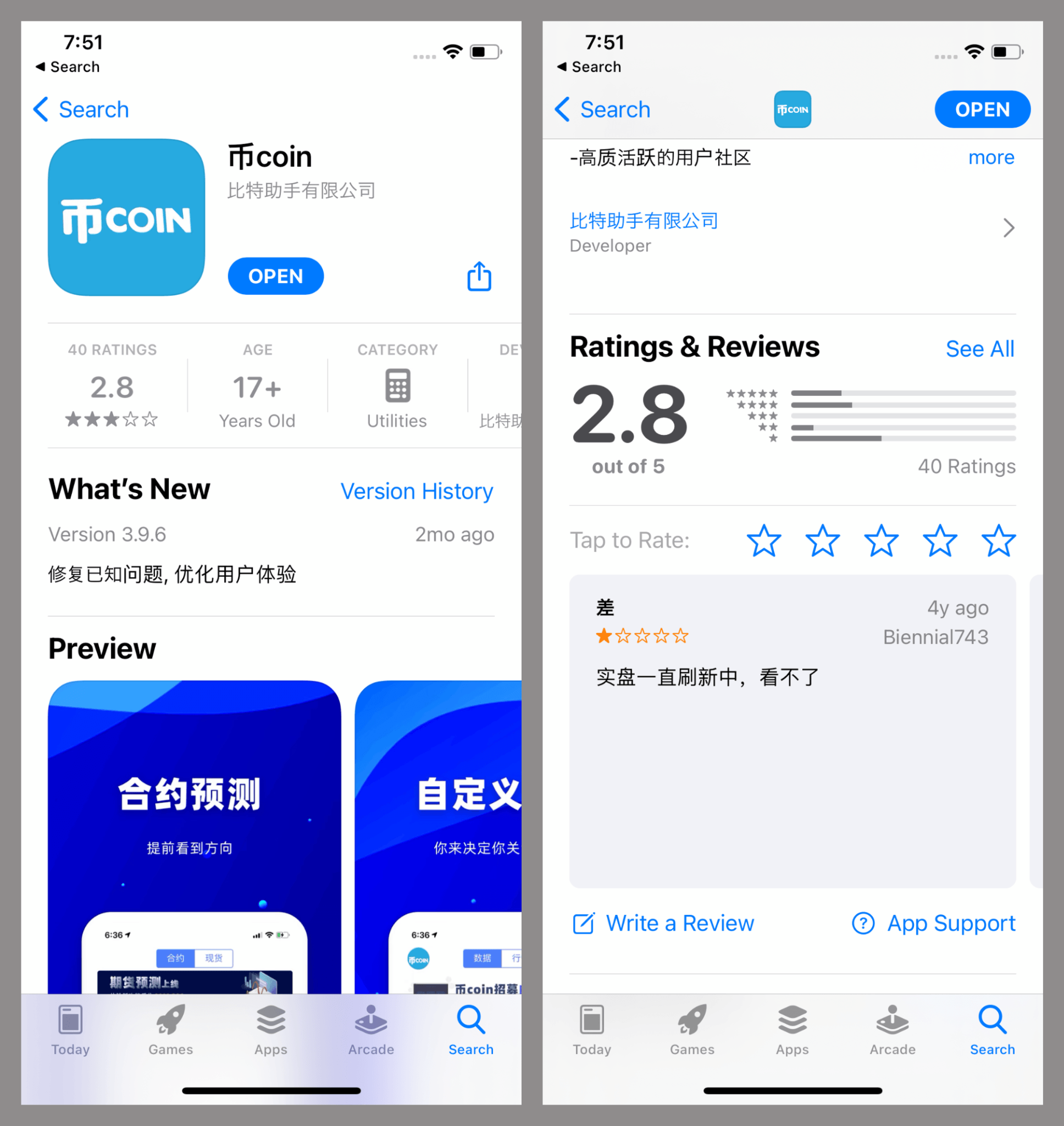

В отличие от SparkCat, который распространялся в основном через неофициальные Android-пакеты, SparkKitty был обнаружен в нескольких приложениях для iOS и Android, доступных в официальных магазинах, включая мессенджер с функциями криптобиржи (более 10 000 установок в Google Play) и iOS-приложение "币coin", замаскированное под трекер портфеля.

В основе iOS-версии лежит модифицированная версия фреймворков AFNetworking или Alamofire, в которую злоумышленники встроили пользовательский класс, автоматически запускаемый при старте приложения с помощью селектора +load в Objective-C.

При запуске он проверяет скрытое значение конфигурации, получает адрес командного сервера (C2), сканирует галерею пользователя и начинает загрузку изображений. Сервер C2 управляет действиями вредоноса, например, определяет, когда красть данные или отправлять файлы, и получает украденную информацию.

Android-версия использует модифицированные Java-библиотеки для достижения той же цели. Для распознавания текста в изображениях применяется Google ML Kit. Если обнаруживается сид-фраза или приватный ключ, файл помечается и отправляется на серверы злоумышленников.

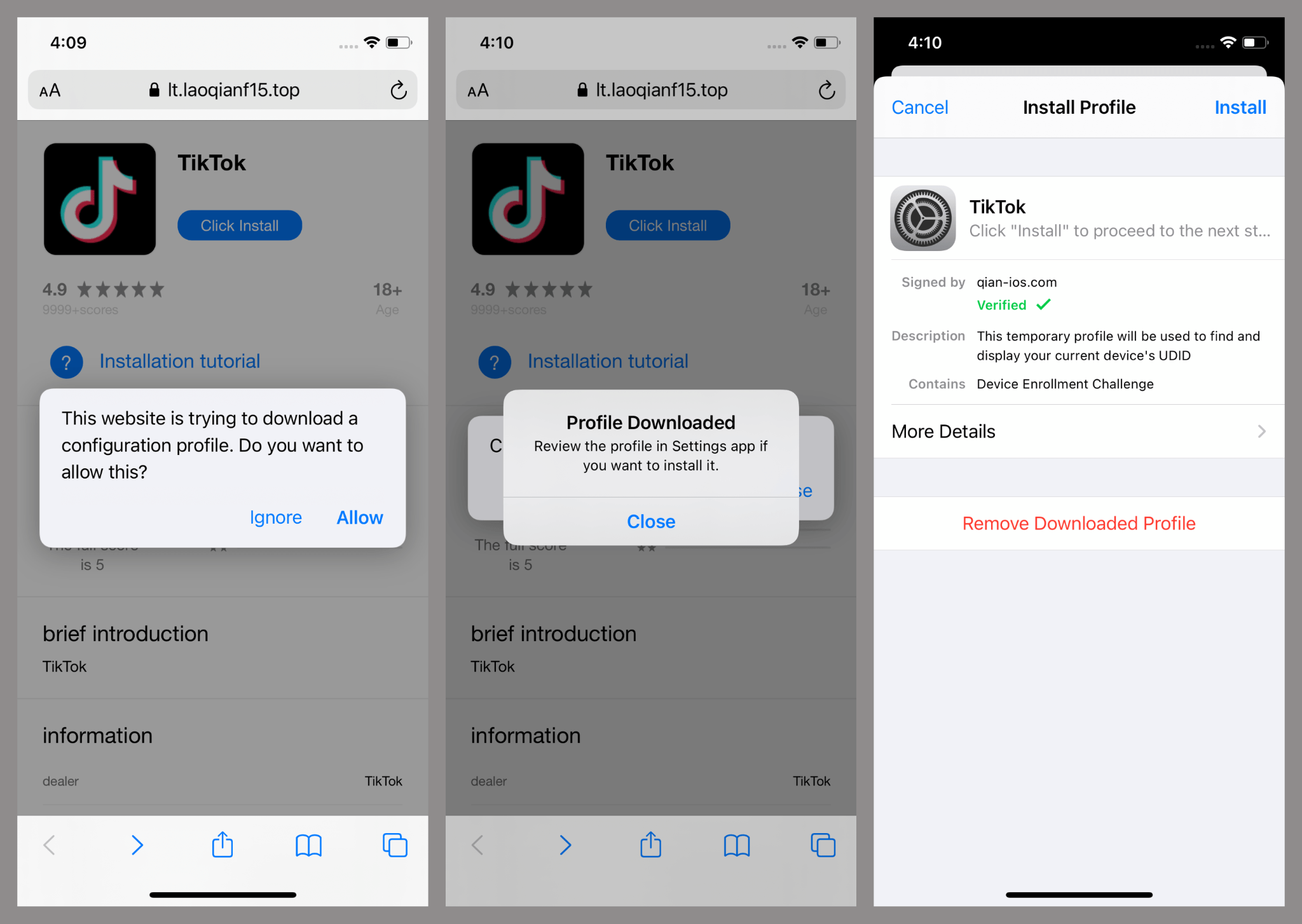

Установка на iOS происходит через корпоративные provisioning-профили — метод, предназначенный для внутренних корпоративных приложений, но часто используемый для распространения вредоносного ПО.

Жертв обманом заставляют вручную подтвердить доверие к сертификату разработчика, связанному с "SINOPEC SABIC Tianjin Petrochemical Co. Ltd.", что дает SparkKitty системные разрешения.

Несколько серверов C2 использовали зашифрованные AES-256 конфигурационные файлы, размещенные на замаскированных серверах.

После расшифровки они указывают на загрузчики полезной нагрузки и конечные точки, такие как /api/putImages и /api/getImageStatus, где приложение решает, загружать фотографии сразу или отложить передачу.

Исследователи "Лаборатории Касперского" обнаружили другие версии вредоноса, использующие поддельную библиотеку OpenSSL (libcrypto.dylib) с запутанной логикой инициализации, что указывает на развитие инструментария и множественные векторы распространения.

Хотя большинство приложений, похоже, нацелены на пользователей в Китае и Юго-Восточной Азии, ничто в вредоносном ПО не ограничивает его региональное распространение.

Apple и Google удалили указанные приложения после раскрытия информации, но кампания, вероятно, активна с начала 2024 года и может продолжаться через сторонние варианты загрузки и клонов магазинов, предупредили исследователи.

Перевод: N0d3