Криптовалютные вакансии под угрозой: хакеры из Северной Кореи снова атакуют с новым вредоносным ПО

По данным Cisco Talos, группа, связанная с Северной Кореей, активизировала усилия по целевым атакам на соискателей криптовалютных вакансий в Индии с помощью нового трояна удаленного доступа на основе Python.

Кампания использует поддельные сайты вакансий и постановочные собеседования, чтобы заставить кандидатов запустить вредоносный код. Жертвы в итоге передают ключи от своих кошельков и менеджеров паролей.

Фальшивые платформы для поиска работы

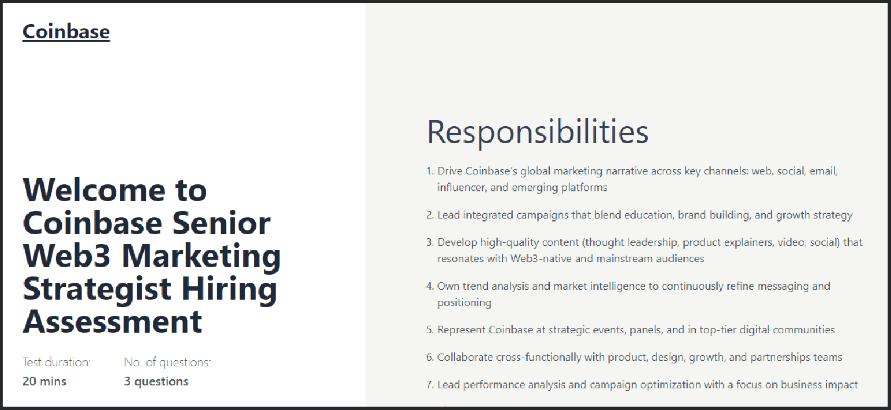

Соискателей заманивают объявлениями, имитирующими крупные компании, такие как Coinbase, Robinhood и Uniswap. Рекрутеры связываются через LinkedIn или электронную почту. Они приглашают кандидатов на «тестирование навыков». Сначала это кажется безобидным. За кулисами сайт собирает системные данные и информацию о браузере.

Обманчивый процесс собеседования

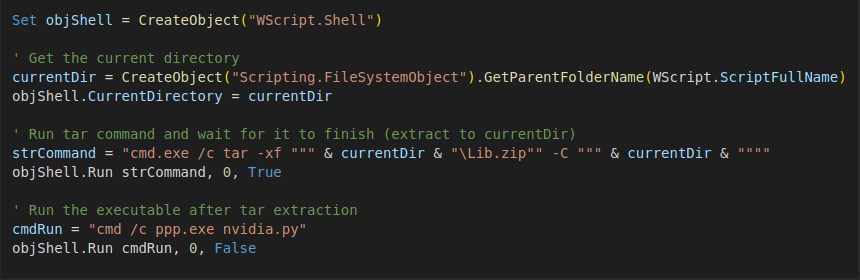

После теста кандидаты присоединяются к живому видео-собеседованию. Им предлагают обновить драйверы камеры. В быстром движении они копируют и вставляют команды в терминал. Один клик — и PylangGhost установлен. Вся схема работает гладко — пока вредоносное ПО не берет верх.

PylangGhost — это вариация более раннего инструмента GolangGhost. После активации он собирает куки и пароли из более чем 80 расширений браузера. В список входят MetaMask, 1Password, NordPass, Phantom, Bitski, Initia, TronLink и MultiverseX.

Троян затем открывает бэкдор для удаленного управления. Он может делать скриншоты, управлять файлами, красть данные браузера и оставаться скрытым в системе.

Хакеры из Северной Кореи использовали поддельный тест перед кражей $1,4 миллиарда у Bybit в апреле. Они также применяли зараженные PDF-файлы и вредоносные ссылки.

Эта группа — известная как Famous Chollima или Wagemole — украла миллионы через взломы криптокошельков с 2019 года. Их цель проста: получить валидные учетные данные и тихо вывести средства.

Меры реагирования индустрииКоманды безопасности начеку. Они рекомендуют проверять каждый URL на опечатки и странные домены. Эксперты советуют проверять предложения о работе через доверенные каналы.

Инструменты обнаружения на конечных точках должны отмечать любые скрипты, вызывающие удаленные серверы. Многофакторная аутентификация может заблокировать доступ по украденным паролям.

Этот инцидент показывает, насколько далеко зайдут государственные акторы, чтобы украсть криптоактивы. Сочетание социальной инженерии и кастомного вредоносного ПО — серьезный риск. Каждый, кто ищет работу в блокчейне, должен перепроверять каждую ССЫЛКУ и никогда не запускать непроверенный код.

Хранение аппаратных кошельков офлайн и использование отдельных профилей для поиска работы может снизить риски. Бдительность в процессе найма и надежные технические меры остаются лучшей защитой от этих развивающихся угроз.

Изображение: Shutterstock, график: TradingView

Перевод: CryptoHawkX