Хакеры из КНДР украли $300 млн через фейковые Zoom-встречи: Как фишинг стал оружием массового обогащения

Северокорейские хакеры провели одну из самых дерзких крипто-краж года, используя поддельные приглашения на Zoom-встречи. Сумма ущерба — $300 миллионов, выведенных с кошельков ничего не подозревающих жертв.

Механика атаки: социальная инженерия на новый лад

Вместо сложных эксплойтов злоумышленники сделали ставку на человеческий фактор. Целевым сотрудникам финансовых и крипто-компаний приходили письма с приглашением на «срочное совещание» по Zoom. Ссылка вела на фишинговый сайт, идеально копирующий интерфейс легитимной платформы. Достаточно было ввести логин и пароль — и доступ к корпоративным кошелькам оказывался в руках хакеров.

Почему это работает? Потому что в мире удалённой работы приглашение на видеоконференцию не вызывает подозрений. Это новый стандарт делового общения, который киберпреступники превратили в оружие.

Финансовый цинизм: хакеры как самые эффективные инвесторы

Пока традиционные фонды ломают голову над аллокацией активов, северокорейские хакерские группы демонстрируют впечатляющую ROI. Их «инвестиционная стратегия» проста: нулевые вложения в исследования, весь фокус — на социальную инженерию. И судя по сумме в $300 миллионов, эта стратегия работает лучше, чем большинство хедж-фондов. Крипто-индустрия снова платит по счетам за всеобщую беспечность в вопросах кибербезопасности.

Баланс сил смещается. Угрозы становятся изощрённее, а защита — вопросом выживания для любого проекта, работающего с цифровыми активами. Доверие — самый хрупкий актив в крипто-экономике, и каждая такая атака безвозвратно его истощает.

Механизм реализации мошеннической схемы

Эксперты отмечают, что текущая кампания отличается от предыдущих атак, где применялись технологии дипфейков на базе искусственного интеллекта. В данном случае преступники используют более прагматичный подход, основанный на взломе аккаунтов в мессенджере Telegram.

Процесс начинается с захвата контроля над учетной записью венчурного инвестора или иного медийного лица, с которым жертва могла контактировать ранее. Используя историю переписки для установления доверия, хакеры приглашают цель на звонок через Zoom или Microsoft Teams, отправляя замаскированную ссылку на календарь встреч.

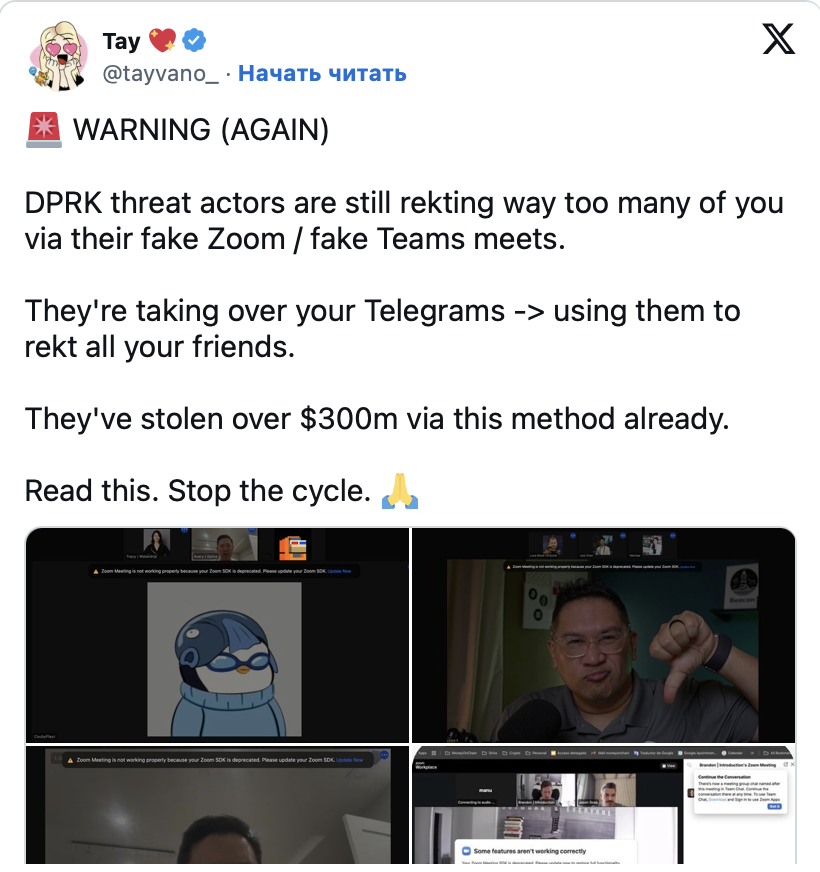

Во время видеозвонка участнику демонстрируют трансляцию, которая выглядит как живое изображение собеседника. На самом деле преступники используют зацикленные фрагменты старых записей из подкастов или публичных выступлений реального человека.

Методы внедрения вредоносного ПО

Ключевой этап атаки наступает в момент имитации технических неполадок. Сославшись на проблемы со звуком или видеосвязью, злоумышленник убеждает жертву восстановить соединение. Для этого предлагается загрузить специальный скрипт или обновить пакет программ для разработки (SDK).

Сославшись на проблемы со звуком или видео, злоумышленник убеждает жертву восстановить соединение, загрузив определенный скрипт или обновив набор для разработки программного обеспечения (SDK). Именно в передаваемом файле и содержится вредоносная нагрузка.

После запуска полученного файла на устройство устанавливается вирус удаленного доступа (RAT). Это позволяет преступникам получить полный контроль над системой. В результате происходит несанкционированный вывод активов из криптовалютных кошельков и экспорт конфиденциальных данных.

Монахан подчеркивает, что хакеры используют профессиональную этику и деловой этикет в качестве инструмента давления. Психологическое воздействие в рамках «бизнес-встречи» притупляет бдительность, превращая рутинную просьбу в фатальную брешь в системе безопасности.

Эта стратегия является частью масштабной активности субъектов из КНДР. За прошедший год общая сумма похищенных ими средств в секторе цифровых активов составила около $2 млрд. Одним из наиболее крупных инцидентов, приписываемых данным группам, остается взлом криптобиржи Bybit.