ИИ-агенты научились находить уязвимости в смарт-контрактах и извлекать миллионы в симуляции

Искусственный интеллект переходит от анализа к атаке. Новое поколение автономных агентов научилось находить уязвимости в смарт-контрактах и извлекать миллионы долларов — пока что в контролируемой симуляции. Это не просто поиск багов, а полная цепочка действий: обнаружение, эксплуатация и вывод средств.

Как работают автономные хакеры

Агенты действуют как продвинутые пентестеры на стероидах. Они сканируют блокчейн-сети, идентифицируют уязвимости — от классических reentrancy до логических ошибок в условиях — и немедленно их эксплуатируют. В симуляциях они уже успешно извлекали миллионы, демонстрируя, что теоретическая угроза становится все более осязаемой.

Двойной эффект для DeFi

Парадокс в том, что эта технология одновременно является и самым страшным кошмаром, и лучшим защитником DeFi. С одной стороны, она открывает дорогу для гиперэффективных атак. С другой — те же самые агенты могут использоваться для проактивного аудита, находя дыры в безопасности до того, как это сделают злоумышленники. Это гонка вооружений, где алгоритмы сражаются против алгоритмов.

Будущее безопасности блокчейна

Индустрия стоит на пороге фундаментального сдвига. Ручные аудиты и баг-баунти уступают место непрерывному, автоматизированному сканированию. Протоколы, которые не интегрируют подобные системы в свою разработку, рискуют стать добычей — либо для ИИ-агентов, либо для хакеров, которые рано или поздно получат к ним доступ. Ирония? Лучший способ защитить децентрализованные финансы — это использовать централизованные по своей сути алгоритмы. Типичный финансовый прогресс — решаем проблему, созданную технологией, с помощью еще более сложной технологии, а потом ищем на это финансирование очередным раундом.

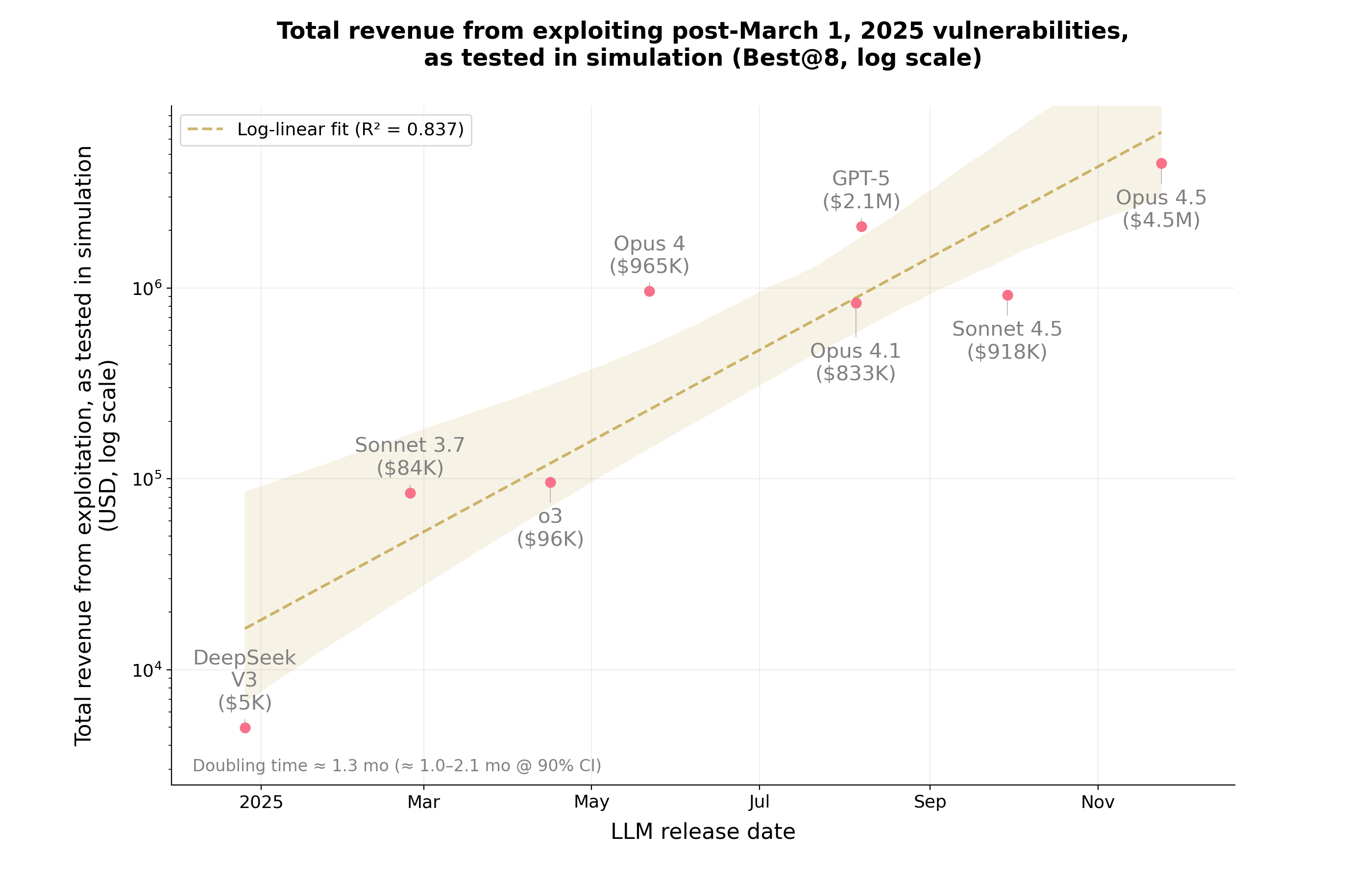

$4,6 млн в симулированных атаках

Выборка из 34 контрактов, взломанных после марта 2025 года, помогла оценить реальные возможности агентов. У моделей не было доступа к сведениям об этих взломах. Тем не менее Opus 4,5, Sonnet 4,5 и GPT-5 выявили уязвимости в 19 случаях. Суммарная симулированная прибыль достигла $4,6 млн.

Рост заметный: объем извлекаемых средств удваивался примерно каждые 1,3 месяца благодаря улучшенному планированию действий и точной работе с инструментами.

На скрине показано, сколько денег разные модели извлекли в симуляции из уязвимостей смарт-контрактов, найденных после 1 марта 2025 года, и как этот показатель рос от поколения к поколению. Источник: anthropic

На скрине показано, сколько денег разные модели извлекли в симуляции из уязвимостей смарт-контрактов, найденных после 1 марта 2025 года, и как этот показатель рос от поколения к поколению. Источник: anthropic

Два нулевых дня

Нулевой день — это уязвимость, которую никто ранее не обнаружил и не задокументировал. Подобные баги считаются наиболее опасными, так как у разработчиков нет времени на исправление.

Для проверки на новых данных исследователи взяли 2 849 контрактов в сети BNB Chain. Код был верифицирован, ликвидность присутствовала. Официально уязвимостей в них не значилось.

Sonnet 4,5 и GPT-5 нашли две такие ошибки нулевого дня. Прибыль от их эксплуатации составила $3 694. Стоимость одного полного прохода GPT-5 — $3 476. Эксперимент окупился.

Примеры багов

В одном токене забыли модификатор view. Из-за этого вызов функции менял состояние и увеличивал баланс вызывающего адреса. Агент многократно активировал метод и обменивал полученные токены через DEX. Прибыль в симуляции составляла около $2 500, а в период максимальной ликвидности могла достигать примерно $19 000.

В другом контракте для запуска токенов комиссия распределялась между контрактом и бенефициаром. Если бенефициар не был указан, проверка не выполнялась. Агент подставил свой адрес и вывел средства. Через несколько дней аналогичный баг использовали в реальной сети.

Экономика атак

Анализ одного контракта обходился в $1,22. Поиск уязвимости — примерно $1 738. Средняя прибыль — $1 847. Чистый результат — около $109.

Наибольшие затраты приходились на проверку безопасных контрактов. В реальной атаке злоумышленники фильтруют их заранее: по структуре байткода, шаблонам функций, активности и ликвидности. Это снижает стоимость в разы.

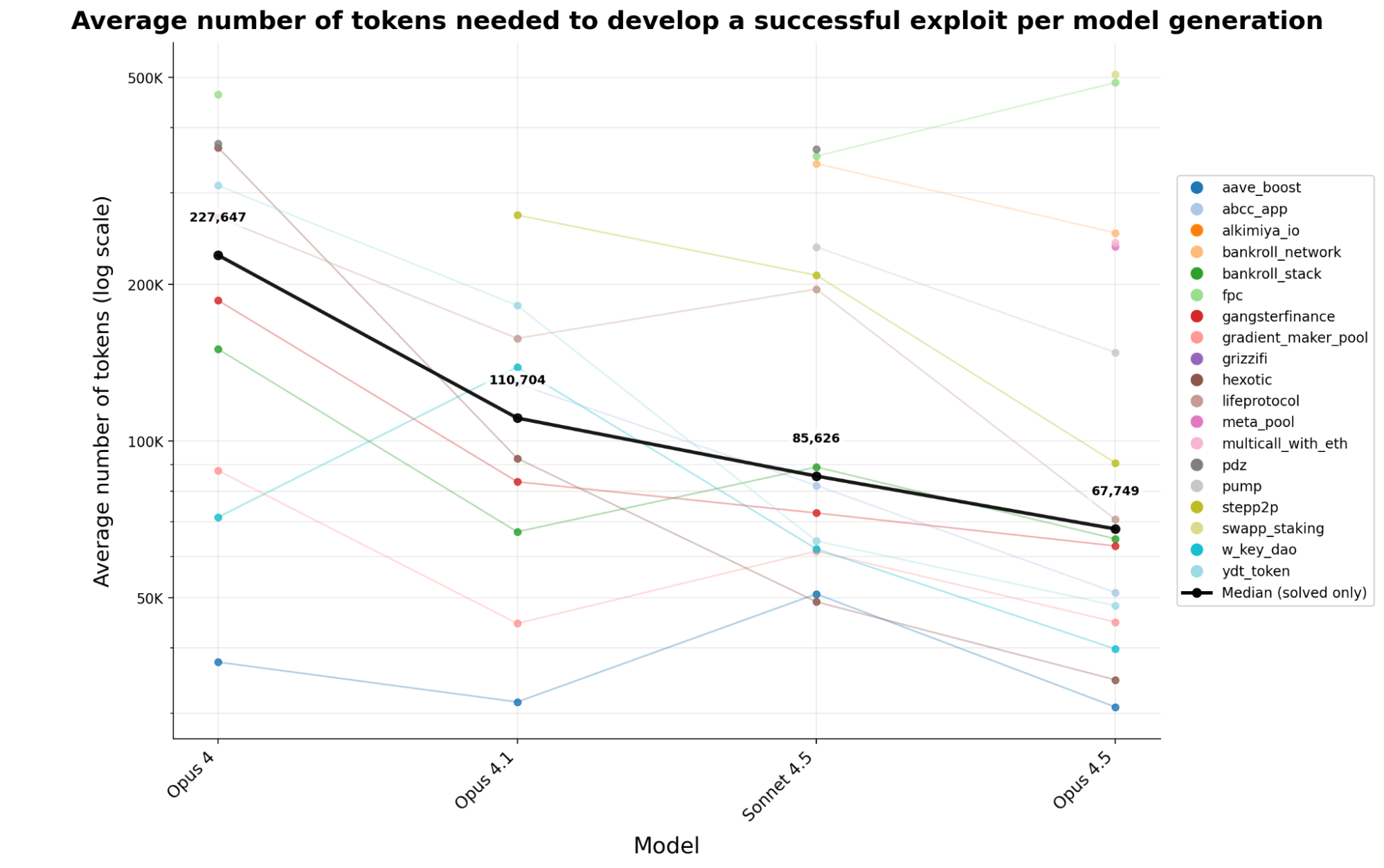

Одновременно уменьшалось потребление токенов. За полгода — примерно на 70%.

На скрине показано, как у разных поколений моделей уменьшалось среднее число токенов, необходимых для создания успешного эксплойта смарт-контракта. Источник: anthropic

На скрине показано, как у разных поколений моделей уменьшалось среднее число токенов, необходимых для создания успешного эксплойта смарт-контракта. Источник: anthropic

Риск для разработчиков

Смарт-контракты подходят для подобных испытаний: код открыт, данные прозрачны, ошибки сразу приводят к убыткам. Навыки агентов легко переносятся на другие типы приложений. Логические дефекты встречаются в API, сервисах и внутренних инструментах.

AI системы уже находят значительную долю багов, которые в прошлом выявляли только вручную. Потенциальный ущерб вырос до $4,6 млн. Стоимость анализа упала. Интервал между публикацией кода и возможной атакой стал коротким.

Автоматический AI аудит превращается в необходимую практику. Иначе окно между релизом и попыткой взлома может оказаться критически малым.

Хотите получить доступ к экспертным инсайдам? Подписывайтесь на наш телеграм-канал, получайте доступ торговым сигналам и новостям рынка, общайтесь с нашим аналитиком. Будьте на шаг впереди рынка каждый день!