Kaspersky обнаружила новый криптовредонос, крадущий скриншоты с сид-фразами

Новый штамм мобильного шпионского ПО атакует криптопользователей, похищая скриншоты их сид-фраз из галерей смартфонов. Некоторые зараженные приложения смогли обойти защиту магазинов Apple и Google.

Лаборатория Kaspersky выявила новый тип криптовредоноса, который ищет в галереях фотографий пользователей скриншоты с сид-фразами кошельков. Вредонос распространялся через приложения для Android и iOS, часть из которых попала в официальные магазины, включая Google Play и App Store.

Основной целью злоумышленников стали пользователи из Юго-Восточной Азии и Китая. Новый вредонос, получивший название SparkKitty, является родственником ранее обнаруженной в январе кампании SparkCat. Как и предшественник, этот вариант специализируется на краже фотографий с конфиденциальной информацией.

Вредонос скрывается в якобы легитимных приложениях, включая модификации TikTok, криптотрекеры, азартные игры и контент для взрослых. Эти приложения вынуждают пользователей установить специальный профиль разработчика, что позволяет вредоносу работать в обход стандартных защитных механизмов смартфона.

После установки вредонос ждет, пока пользователь откроет определенные экраны (например, чаты поддержки), и затем запрашивает доступ к галерее. При получении доступа программа незаметно сканирует изображения с помощью оптического распознавания символов, выискивая и похищая скриншоты с текстом.

Многие поддельные приложения имели ярко выраженную криптотематику, а некоторые даже включали крипто-магазины, что указывает на целенаправленный сбор сид-фраз.

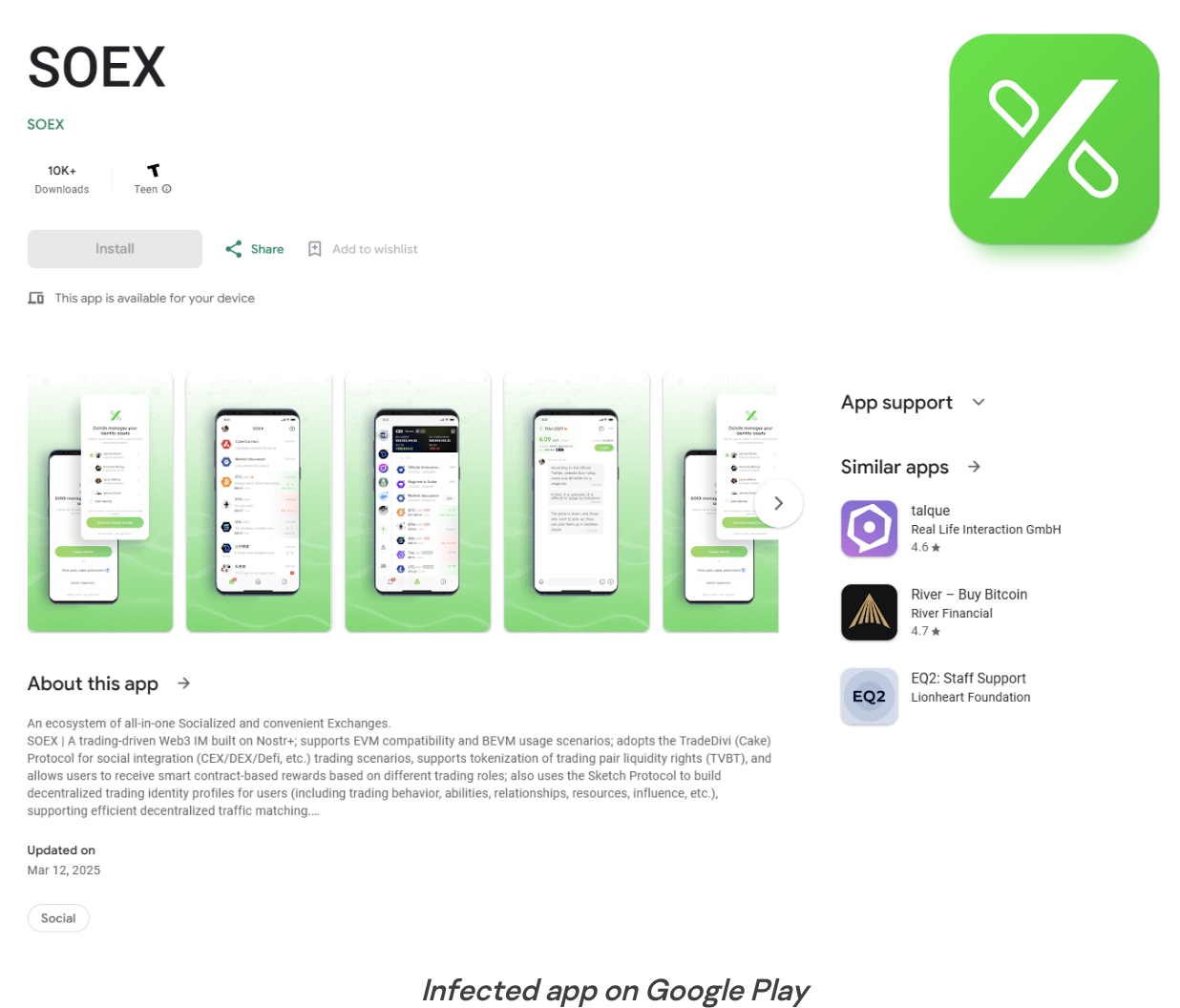

Например, два приложения, упомянутых в отчете — Soex Wallet Tracker и Coin Wallet Pro. Soex, маскировавшийся под портфельный трекер с функцией реального времени, был загружен более 5000 раз из Google Play до его удаления.

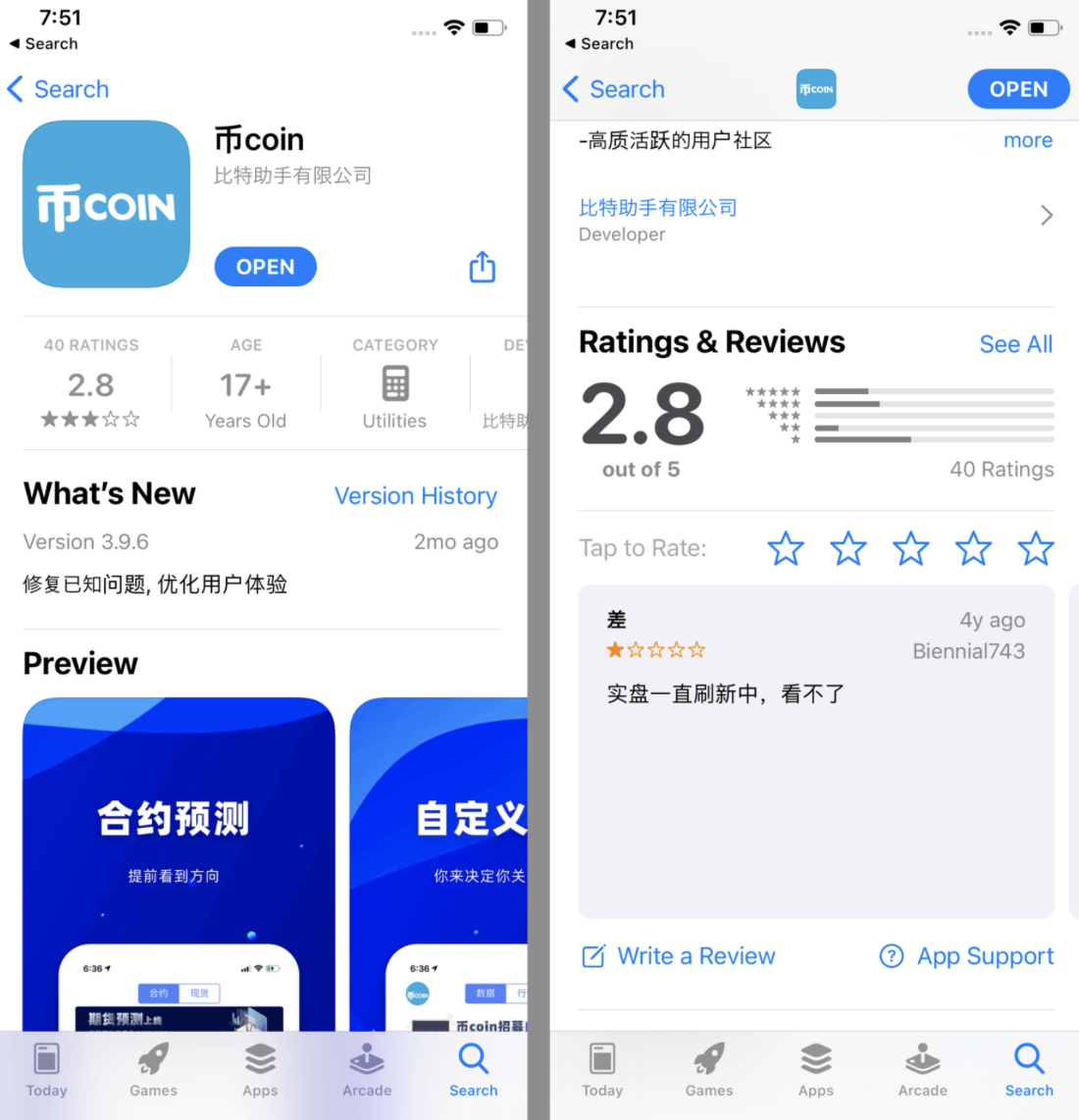

Coin Wallet Pro, рекламировавшийся как безопасный мультичейн-кошелек, ненадолго появился в App Store, набрав популярность через рекламу в соцсетях и промоакции в Telegram перед удалением.

Kaspersky уведомила и Apple, и Google, после чего зараженные приложения были удалены из магазинов. Исследователи отмечают, что кампания велась как минимум с апреля 2024 года, а некоторые образцы вредоноса датируются еще более ранним периодом.

Автор перевода: B1tC0in