Hackers norcoreanos atacan empresas líderes de criptomonedas con malware oculto en solicitudes de empleo

Un grupo de hackers norcoreanos está atacando a trabajadores del sector cripto con un malware basado en Python, disfrazado como parte de un falso proceso de solicitud de empleo, según investigadores de Cisco Talos esta semana.

La mayoría de las víctimas parecen estar ubicadas en India, según señales de código abierto, y son individuos con experiencia previa en startups de blockchain y criptomonedas.

Aunque Cisco no reporta evidencia de compromiso interno, el riesgo general es claro: estos esfuerzos buscan acceder a las empresas donde estos individuos podrían trabajar eventualmente.

El malware, llamado PylangGhost, es una nueva variante del troyano de acceso remoto (RAT) GolangGhost previamente documentado, y comparte la mayoría de sus funciones, solo que reescrito en Python para atacar mejor sistemas Windows.

Los usuarios de Mac siguen afectados por la versión Golang, mientras que los sistemas Linux parecen no estar comprometidos. El actor detrás de esta campaña, conocido como Famous Chollima, ha estado activo desde mediados de 2024 y se cree que está alineado con Corea del Norte (RPDC).

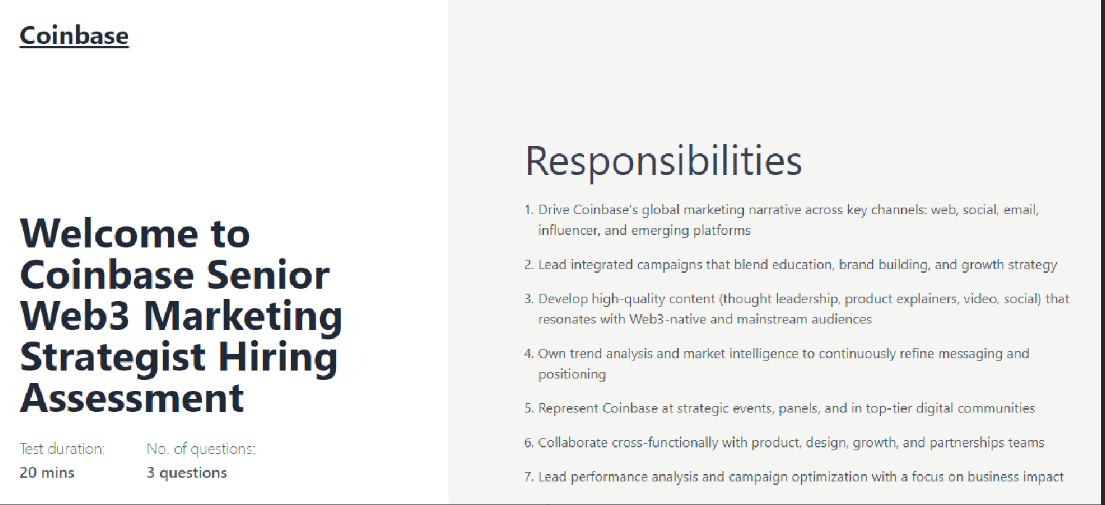

Su último vector de ataque es simple: impersonar empresas líderes de criptomonedas como Coinbase, Robinhood y Uniswap mediante sitios de empleo falsos muy elaborados, y atraer a ingenieros de software, especialistas en marketing y diseñadores para completar "pruebas de habilidades" simuladas.

Una vez que el objetivo ingresa información básica y responde preguntas técnicas, se le pide que instale controladores de video falsos pegando un comando en su terminal, lo que descarga y ejecuta silenciosamente el RAT basado en Python.

La carga maliciosa está oculta en un archivo ZIP que incluye el intérprete de Python renombrado (nvidia.py), un script de Visual Basic para descomprimir el archivo y seis módulos principales responsables de persistencia, identificación del sistema, transferencia de archivos, acceso remoto y robo de datos de navegadores.

El RAT extrae credenciales, cookies de sesión y datos de billeteras de más de 80 extensiones, incluyendo MetaMask, Phantom, TronLink y 1Password.

El conjunto de comandos permite control remoto total de máquinas infectadas, incluyendo subida/descarga de archivos, reconocimiento del sistema y lanzamiento de una terminal, todo enrutado mediante paquetes HTTP cifrados con RC4.

Los paquetes HTTP cifrados con RC4 son datos enviados por internet que se codifican usando un método obsoleto llamado RC4. Aunque la conexión no es segura (HTTP), los datos están cifrados, pero de manera débil, ya que RC4 es anticuado y fácil de descifrar según estándares actuales.

A pesar de ser una reescritura, la estructura y convenciones de nombres de PylangGhost reflejan casi exactamente las de GolangGhost, lo que sugiere que ambos fueron creados por el mismo operador, según Cisco.

—Traducido por BlockRaven7